▽前回の連載はこちら!

【第4回】リモートワークセキュリティの最後の砦、Cisco Secure Endpointとは

こんにちは、プロダクト・サービス開発部のRMです。

今回は以前ご紹介したCisco Secure Endpointをテスト端末にインストールして、ネットワークから隔離した場合の動作を手順を踏まえながら検証してみたいと思います。

端末をネットワークから隔離するって、イメージとしては簡単に浮かびますが、隔離する側も隔離される側もなかなか体験することが無いのではないでしょうか。管理者目線で見ると、隔離する時の一連の設定や、実際に隔離ボタンを押すとどうなるのかって気になりますよね。また、エンドユーザ目線で考えた場合、感染して隔離されると、自分の端末はどういう状態になるのだろうっていうのも気になります。

本記事では、そんな実験的な要素を織り交ぜながら、Secure Endpointの設計・設定方法なども含め、2部構成で紹介していきたいと思います。

尚、本記事ではCisco Secure Endpointの製品説明は割愛しています。Cisco Secure Endpointってそもそも何?という方は、こちらのブログをご参照ください。

※本ブログ内の図や表は一部を除いて、Cisco社の資料を活用しております。弊社にて独自で調査し作成した資料につきましては、予告なく変更される場合がありますので、あらかじめご了承ください。

目次

検証の目的(ゴール)、検証環境、設定の流れ

検証をするにあたって、そのままの勢いで一気に進めてしまってもいいのですが、何の為の検証でゴールは何かというのをしっかりと決めておかないと、途中で色々な方向に脱線して、最終的に何を検証していたのか、という事にもなりかねません。ですので、検証目的については、以下項目を確認することを最終的なゴールとします。

・感染した端末が管理者側のダッシュボードでタイムリーに検知されること

・感染した端末をダッシュボードからワンクリックで隔離できること

・隔離ボタンを押してから何秒で該当の端末がネットワークから隔離されるか

・隔離した端末がネットワークアクセスできないこと

・復旧ボタンを押してから該当の端末が何秒でネットワークに再接続されるか

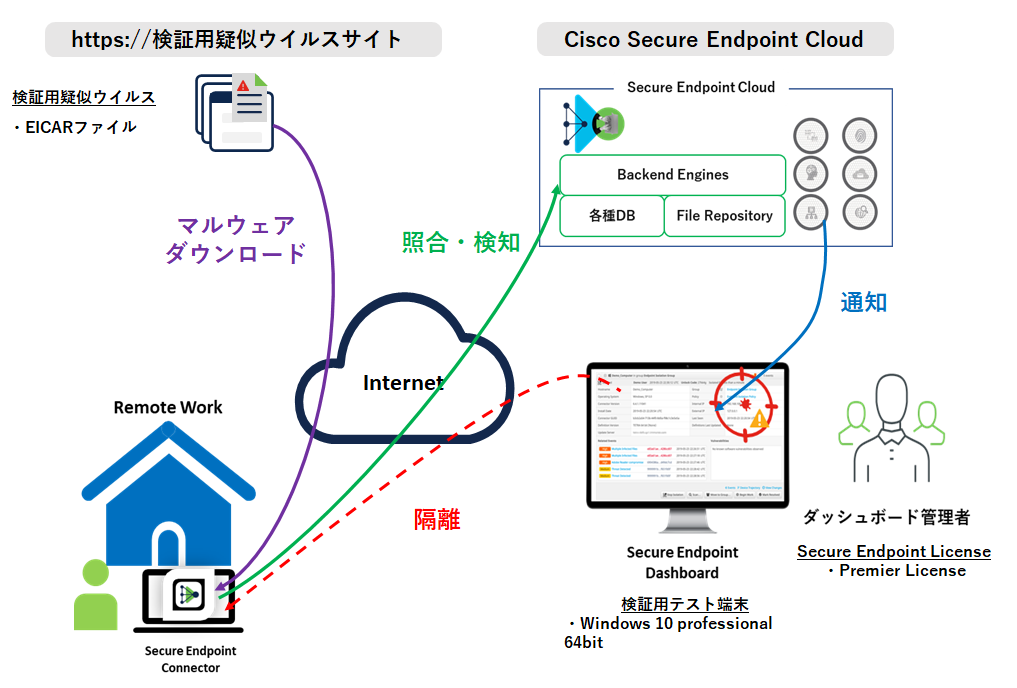

上記の内容を検証するにあたって必要な検証環境は下図のイメージになります。

環境として必要になるものは、アクティベート済みのSecure Endpointライセンス、Secure Endpointクラウド上のダッシュボードにアクセスする為の管理者端末、感染・隔離対象のエンドユーザ端末、そしてインターネット回線になります。Secure Endpointのライセンスですが、今回の検証内容を実施するにあたっては、Essentialライセンスで対応可能です。どのTierのライセンスを購入したとしても、Secure Endpoint Dashboardへのアクセスが可能になります。Dashboardへのアクセスはブラウザベースのアクセス(https)のみとなります。隔離対象の端末は意図的にマルウェアを検知する必要がある為、今回はEICARファイルを利用して検証したいと思います。EICARファイルとはEICAR社が作成した、アンチウイルスソフトなどの動作を確認する為に開発した疑似ウイルスです。疑似なのでウイルスとして検知はされますが、端末のシステムに害を及ぼすような動作はしません。

次に設定・検証の流れを記載します。この手順に沿って、基本機能の説明と実際の設定を進めていきます。

- グループの定義

- ポリシーの定義

- ポリシー作成、グループ作成、ポリシーをグループに適用

- 該当グループのポリシーを含むコネクタの作成/ダウンロード

- エンドポイントにコネクタを配布してインストール →本記事ではここまで

- EICARファイルのダウンロード(エンド端末側)

- ダッシュボード上で検知(管理者ダッシュボード側)

- 端末隔離実行&挙動確認(両方の端末で確認)

- 隔離からの復旧

グループを定義しよう

エンドポイントで脅威を検知した際に、Secure Endpointがどういうアクションをとるかを決める為には、まず、端末が所属するグループの属性を決める必要があります。属性というと少し難しい感じがしますが、例えば、業務用端末グループ、ファイルサーバグループ、データベースグループなどのような棲み分けです。グループ分けのポイントになるのは、いざ感染した場合に、そのグループ内の機器はネットワークから隔離してもいいのか、あるいは、サービスを提供している業務サーバなどは検疫・通知のみを実施したほうがいいのか、といった業務上のインパクトや性質に合わせてグループを分けるのが適切です。そしてそれぞれのグループ属性に合わせたポリシーをグループに適用します。Secure Endpointの設定上では、グループを作成する際に、そのグループに合わせたポリシーを適用する必要がある為、机上の設計においては、グループの定義とポリシーの作成は並行して進めることになります。

という事で、本検証で使用するグループの位置づけは、リモートワークで仕事をする従業員用のエンドポイントを保護する為のグループとし、名前を【Remote Worker Endpoint】とします。

ポリシーを定義しよう

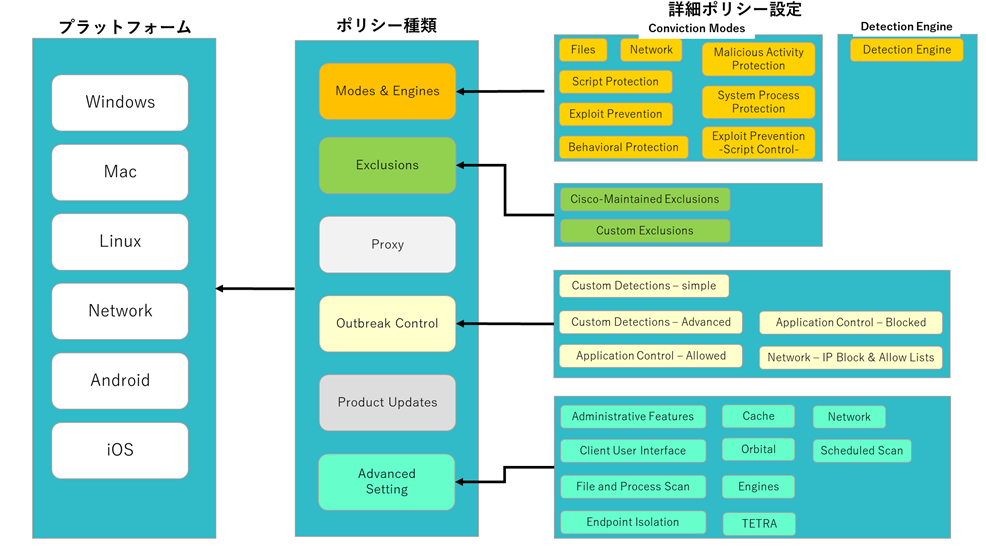

次に検討する項目としては、作成したグループに適用する為のポリシーです。ポリシーは複数の項目から成り立ちます。以下にポリシー設計の全体像をまとめてみました。

クリックで拡大できます

対象のプラットフォームによって適用できる詳細設定ポリシーの種類・数が変わってきますので、注意してください。上図はプラットフォームとしてWindowsを選択した場合に適用できるポリシーの例になります。全てのポリシーについて触れていくと長くなるのでModes & Engines、Exclusions、そしてAdvanced Settingの一部について簡単に説明していきます。

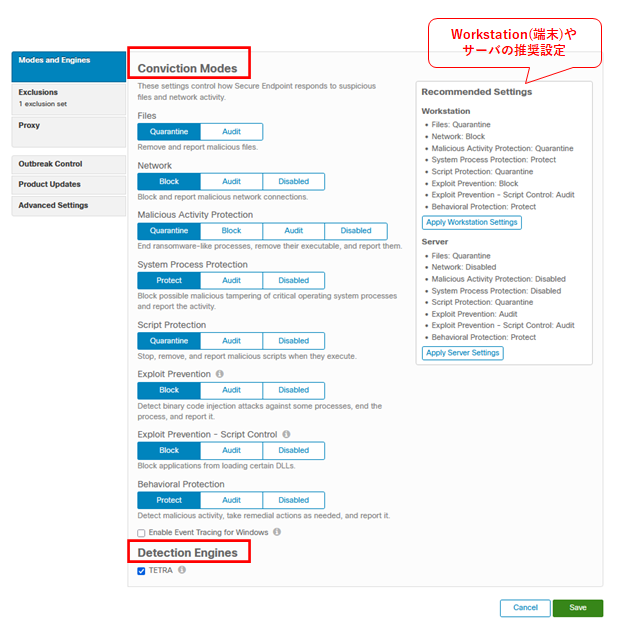

Modes & Engines

Modes & EnginesはConviction ModesとDetection Enginesの2つの項目からなります。Conviction Modesでは、主に検知した挙動不審なファイル動作やネットワーク通信、内部メモリやOSレベルのスクリプトへの書き込みなどに関するアクションが定義できます。例えば、悪意のあるファイルを検知した時の動作として、ファイルを隔離(Quarantine)するか、誤検知の可能性も含め、まずは検知し通知する(Audit)といった選択が可能です。

Detection Engines

Detection Enginesは定義ファイルベースのアンチマルウェアエンジンで、一般的なアンチウィルスエンジン製品で使用されるものと同様の働きになりますが、目的としてはエンドポイント端末がオフラインの状態の時にも保護を強化する為のエンジンです。端末がオンラインの間に、Secure Endpoint Cloudから定期的に定義ファイルを差分アップデートする事で、日々変化するマルウェアからの攻撃に対するエアギャップを埋める事ができます。

<windowsプラットフォーム用のConviction Modes設定>

クリックで拡大できます

ポリシーの選択に迷う場合は、Ciscoが推奨する設定がありますので、まずはその設定を適用し、パイロット稼働をしながら徐々に設定をカスタマイズするのがお勧めです。

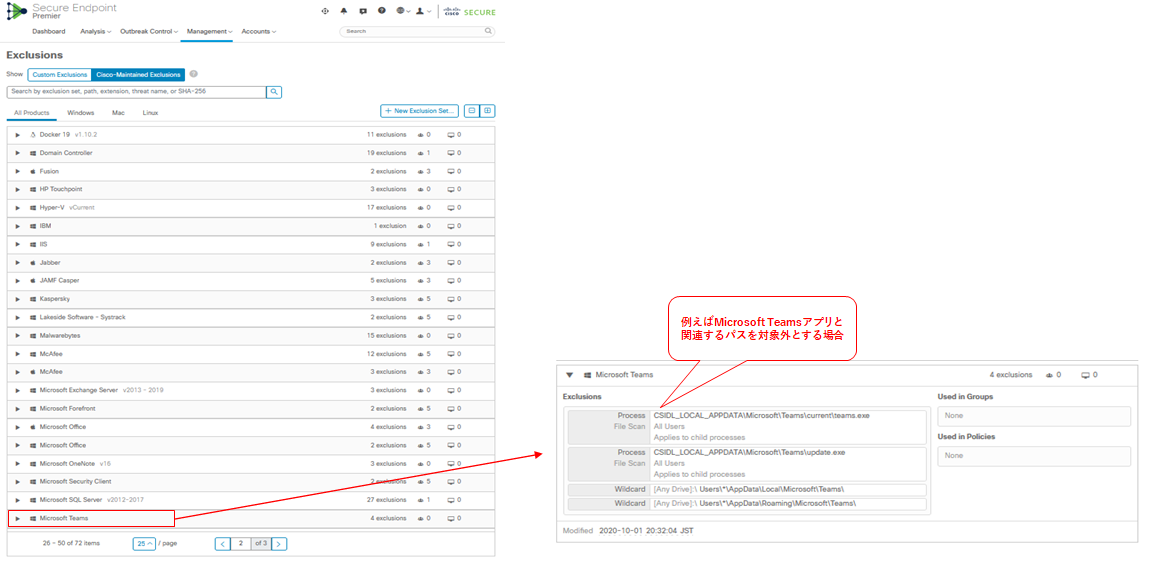

Exclusions

ExclusionsはSecure Endpointコネクタがエンドポイント端末の特定ファイルをスキャンさせたくない、あるいはスキャンした際に脅威と判断させたくない(誤検知させたくない)ファイルなどを除外する為の設定です。特に自社開発ツールや他のセキュリティ製品などを併用している場合に必要になる設定です。予め社内で利用されているアプリケーションやその他システムを把握している場合は、任意でExclusions listを作成して適用することも有効です。一方、デフォルトで設定されているCisco-Maintenanced Exclusionsという設定もあり、Ciscoが予めSecure Endpointとの整合性を考慮して他社アンチウィルス製品やマイクロソフト製品のプログラムなどから定義されたリストを作成してくれているので、要件や環境に応じてこのリストを参照しそこから適用する事ができます。

<Exclusion設定>

クリックで拡大できます

ただし、Ciscoが推奨するベストプラクティスとしてはディスク領域の殆どのエリアをスキャン可能にしておくことなので、極力Exclusionは設定しない方が良いです(パフォーマンス、脅威検知、誤検知の頻度とのバランス検討が必要)。

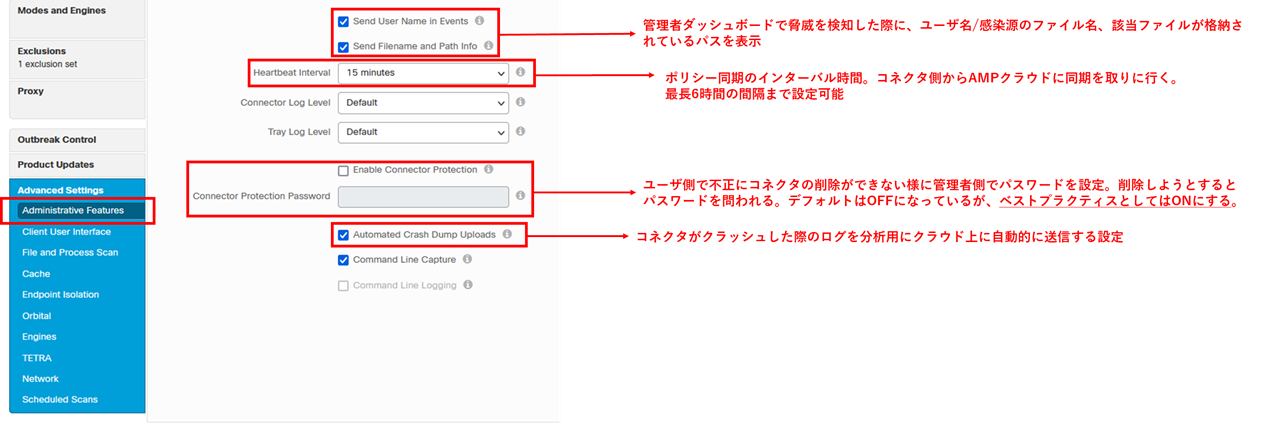

Advanced Settings

最後にAdvanced Settingsについてですが、ほとんどの設定がデフォルト値の状態のままなのであまり触れる必要も無いので、Administrative FeaturesとEndpoint Isolation機能の2点に少し触れておきます。

Administrative Features(管理者機能)はSecure Endpointのダッシュボードを監視する管理者にエンドユーザ端末の情報や検知したファイルに関する情報の詳細を定義したり、端末に導入したコネクタとSecure Endpointクラウド上のポリシーの同期に掛かる時間を設定します。以下の図でチェックされている設定は基本的に必須の設定で、これらを解除してしまうとマルウェアに感染した際の手掛かりとなる情報が大きく欠損することになりますので注意が必要です。

<Advanced Settings –Administrative Features設定–>

クリックで拡大できます

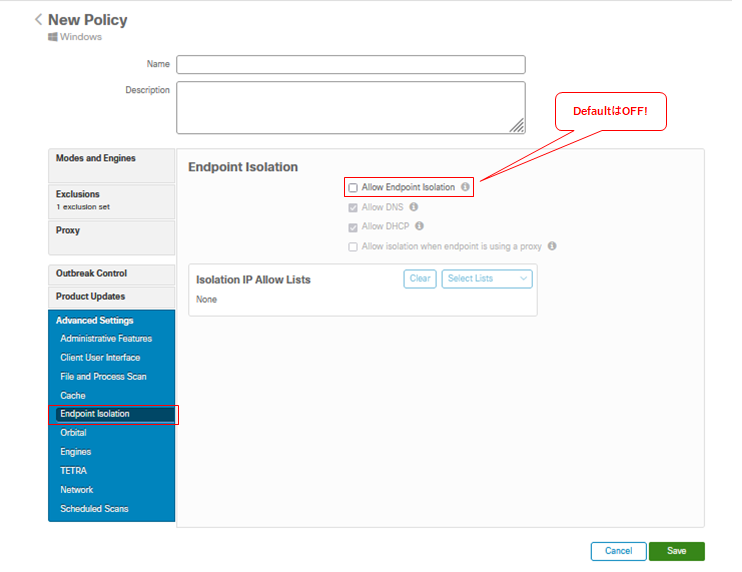

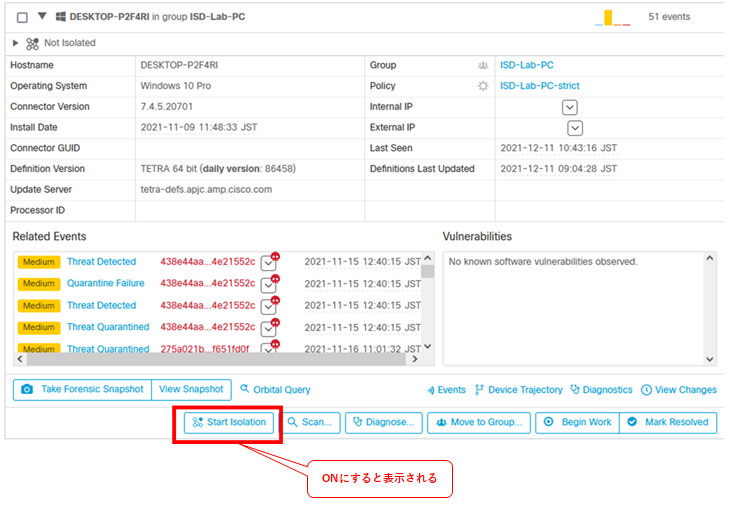

Endpoint Isolation機能は今回の検証でも必要となる設定ですが、デフォルトではOFFになっています。Endpoint Isolationを有効にすることで、管理者ダッシュボード上に”Start Isolation”アイコンが見える様になり、隔離の実行が可能になります。この設定が無効の状態ですと、”Start Isolation”のアイコンは表示されません。

<Advanced Settings –Endpoint Isolation設定–>

クリックで拡大できます

本検証におけるポリシー定義

さて、一通り基本ポリシーの説明が終わったところで、改めて本検証におけるポリシーを定義します。

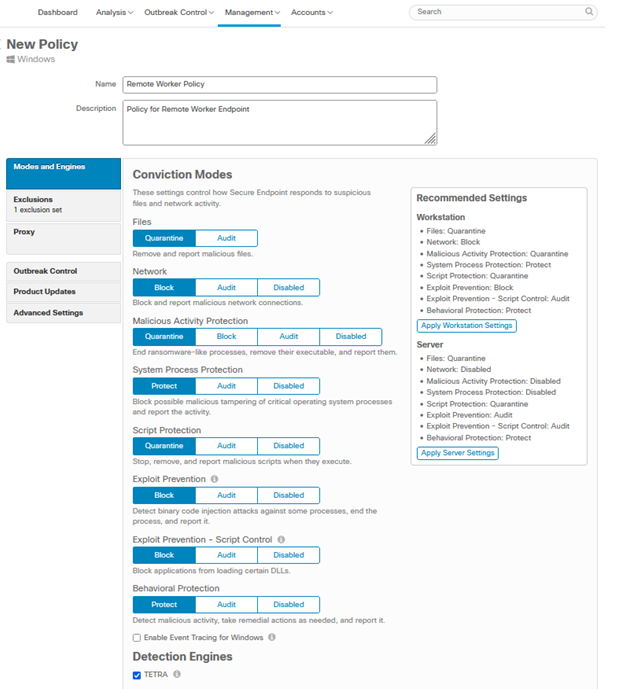

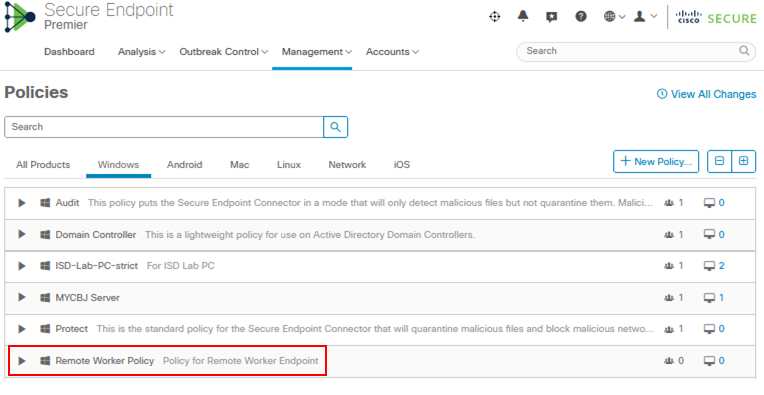

ポリシー名: Remote Worker Policy

Modes & Engines: 悪意のある攻撃・振る舞いは全て隔離・防御する

Exclusions: 定義なし (ディスク領域の全てをスキャン)

Proxy: Proxy設定なし (コネクタはProxyを経由してSecure Endpoint Cloudとの通信しない)

Outbreak Control: 設定なし

Product Updates: 設定なし

Advanced Settings: Endpoint Isolation機能をONにする(残りはデフォルト設定に準ずる)

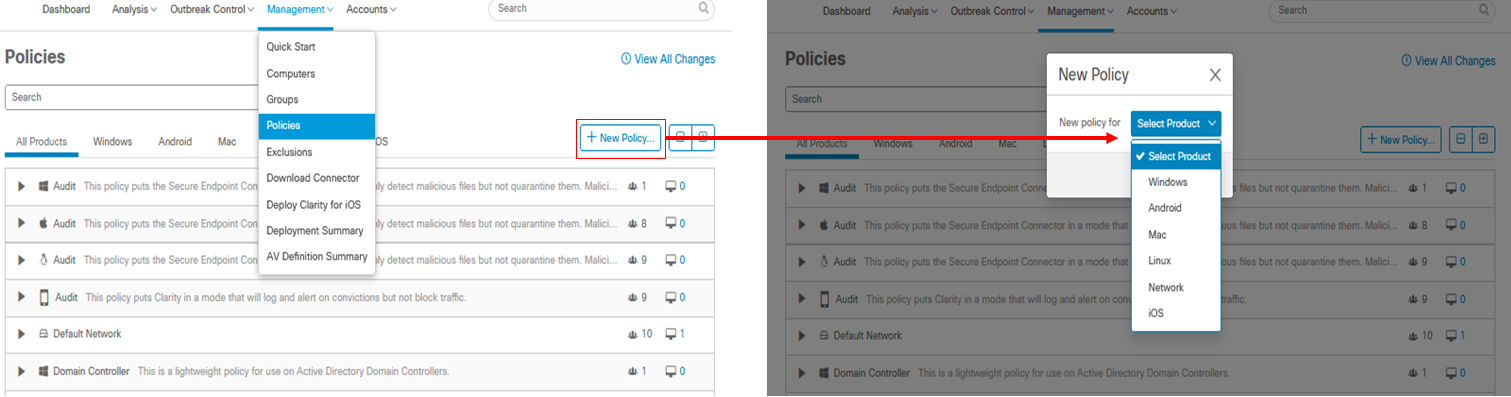

ポリシー作成、グループ作成、ポリシーをグループに適用しよう

では、ここからは実際にポリシーとグループの作成を実施していきます。

まず、Management>PoliciesからNew Policyを選択し、どのプラットフォームに適用するか選択します。今回はWindows端末を対象にするので、Windowsを選択。

クリックで拡大できます

Policy名をRemote Worker Policyとして、用途をDescriptionに記載。Conviction Modeは悪意のある攻撃・振る舞いを全て隔離・防御するというポリシーに則り、以下の様に設定します。青くハイライトされている部分が設定されている内容です。

クリックで拡大できます

Advanced Settingsは、Endpoint Isolationの設定をONにします。それ以外はデフォルト設定を踏襲します。

最後に設定した内容を保存します。以下図の通り、新規ポリシーが作成され、ポリシー一覧に反映されました。

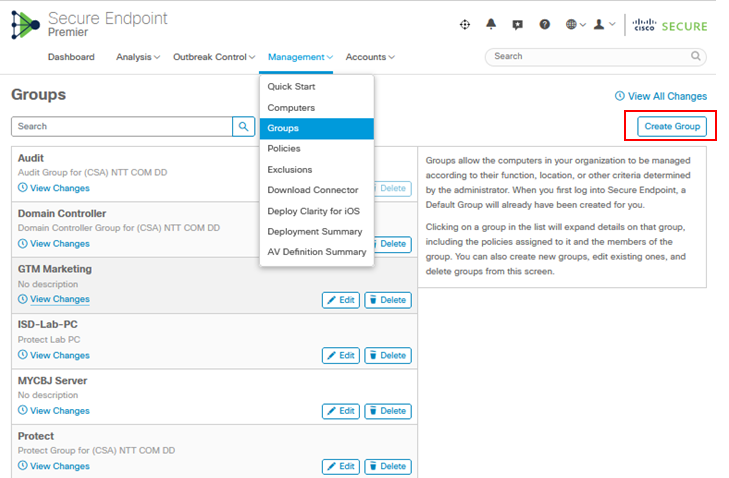

次に、作成したポリシーをグループに適用する為に、先ほど定義した【リモートワークで仕事をする従業員用のエンドポイントを保護する為のグループ】を作成します。これも直観的に簡単に作成可能です。

Management>Groups>Create Group

クリックで拡大できます

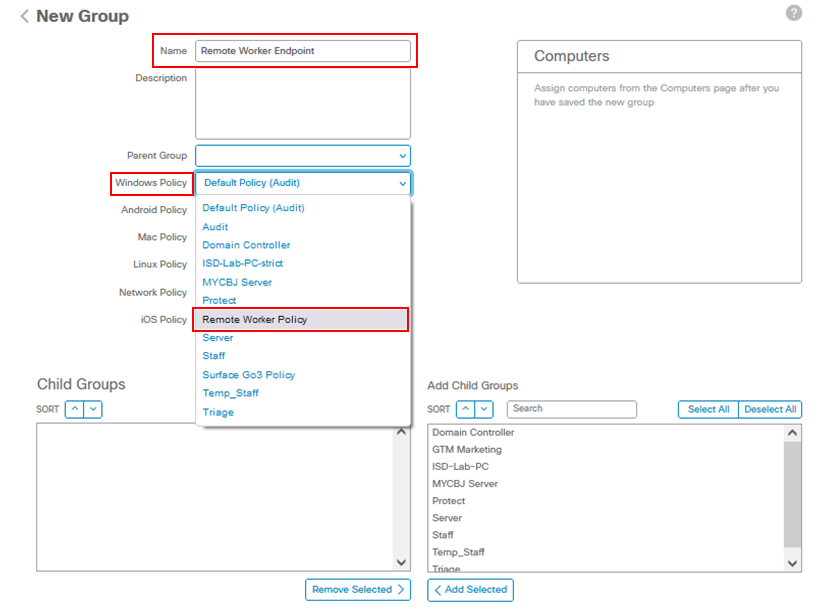

グループ名と先ほど作成したWindows用ポリシーをリストから選択します。

下図にある様に、一つのグループに対して、それぞれのプラットフォームに応じたポリシーを割り当てる事が出来ます。複数のプラットフォーム用のポリシーを作成していない場合は、デフォルトのポリシーがアサインされます。複数のグループが同一のポリシーを使用する場合は、Child Groupsとして登録する事もできます。同様にParent Groupが適用しているポリシーをテンプレートとして呼び出すことも可能です。今回の検証では、Parent Group、Child Groupともに使用しないので、ブランクのままです。

クリックで拡大できます

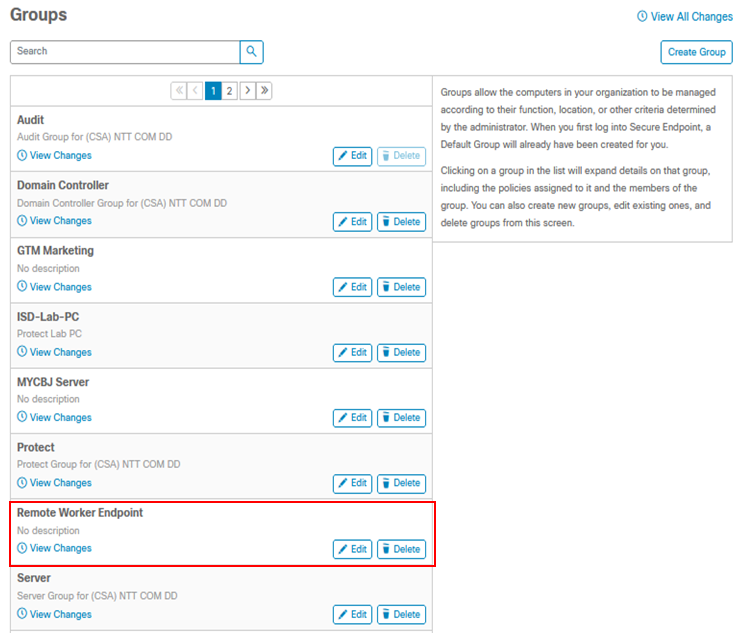

最後に保存して、新しいグループの完成です。

クリックで拡大できます

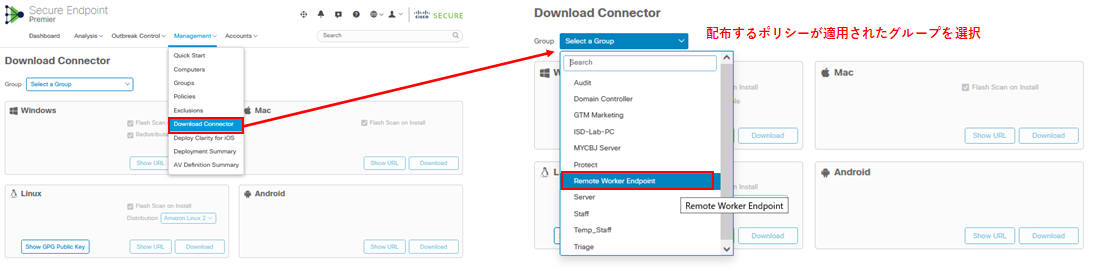

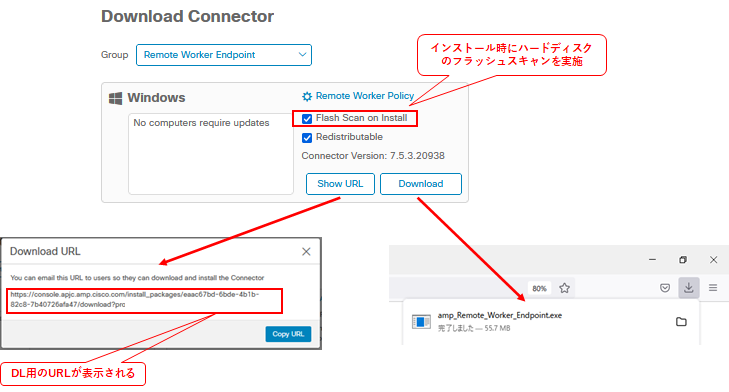

コネクタを作成しよう

コネクタとは、エンドポイント端末にインストールして常駐させるアプリケーションで、一般的にはエージェントとも呼ばれます。コネクタの作成方法およびダウンロード方法は2種類あります。配布用のURLを表示してエンドユーザにダウンロードさせる方法と管理者側でコネクタをダウンロードする方法です。また、コネクタはデフォルトで再配布用(Redistributable)となっている為、一度管理者側でコネクタをダウンロードし、ネットワーク上の共有フォルダに格納したり、System Center Configuration Manager(SCCM)などを用いて、コネクタをPUSHする事も可能です。コネクタ自体は60MB程度のファイルになっていて32bit/64bitに対応したインストーラーとなっています。以下がコネクタを作成する際の実際の流れになります。

Management>Download Connector

エンドポイントにコネクタをダウンロードしてインストールしよう

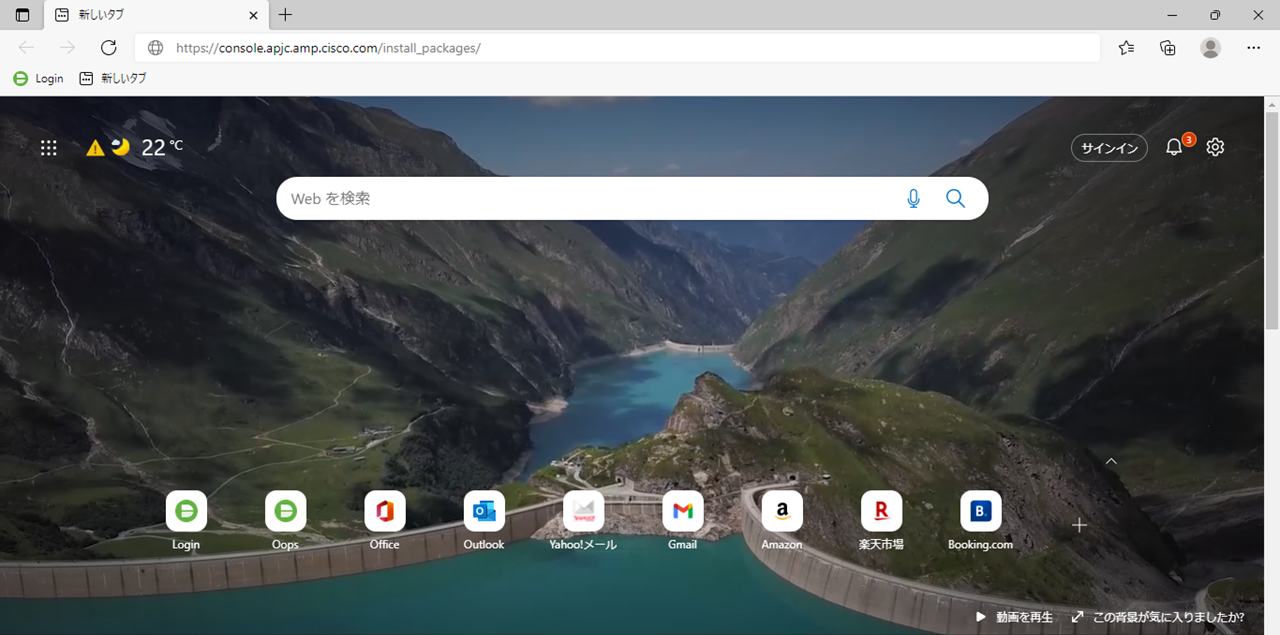

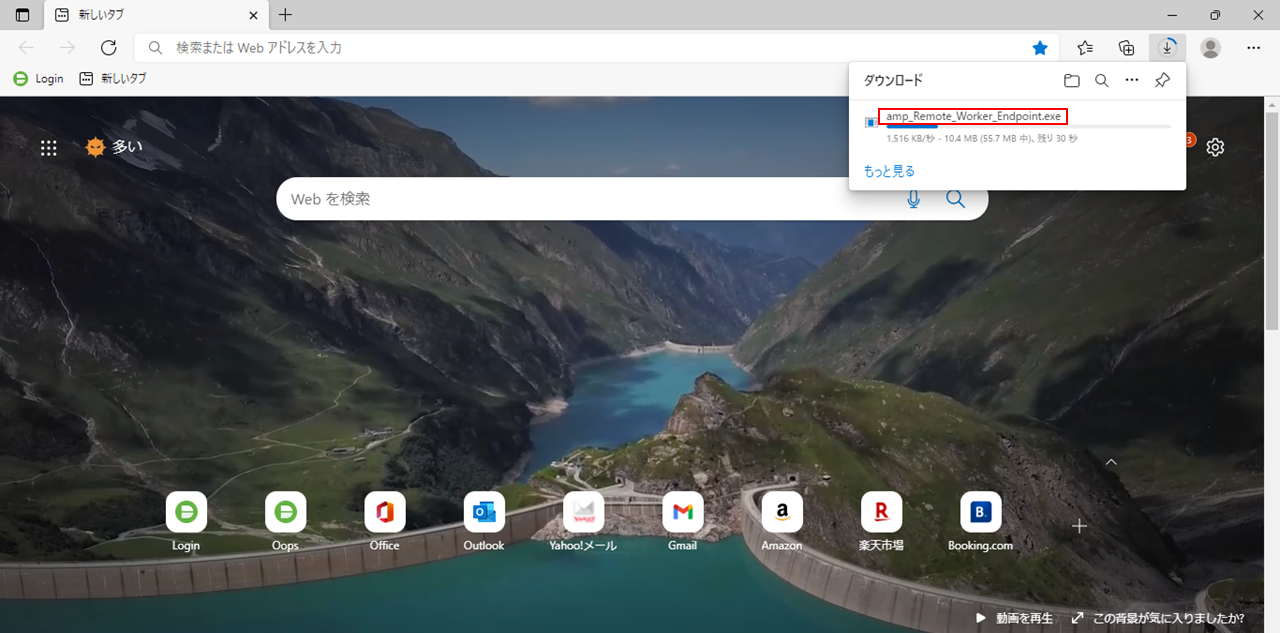

では、実際に上記で作成したコネクタのURLを使って、検証用エンドポイントでコネクタをダウンロードします。

配布用URLは管理者がメールで通知済みであるという想定で進めます。配布用URLをコピー/ペーストしてエンター。※URLは一部マスキングしています

クリックで拡大できます

自動的にファイルダウンロードが開始されます。ファイル名はグループ名になっています。

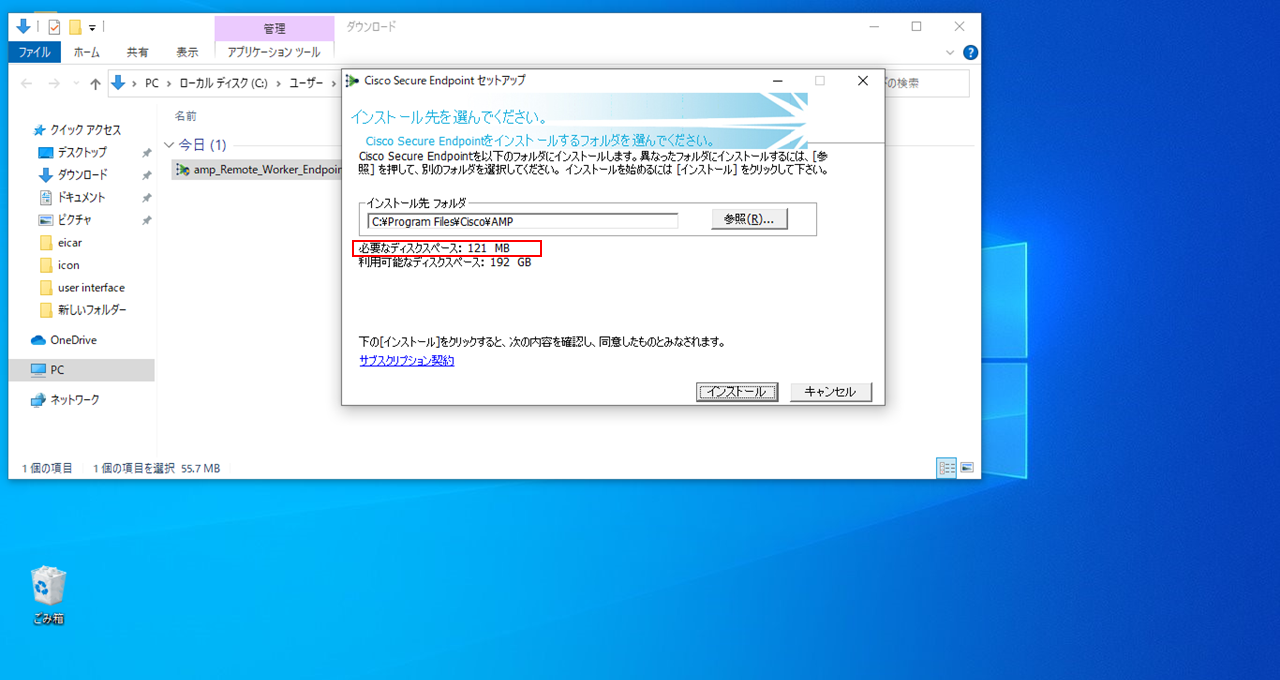

ダウンロード完了後、アプリケーションをダブルクリックしてインストール開始。アプリケーションのインストール先は任意で指定可能ですが、今回は指定されたパスのままでインストール。120MBくらいの容量が必要です。

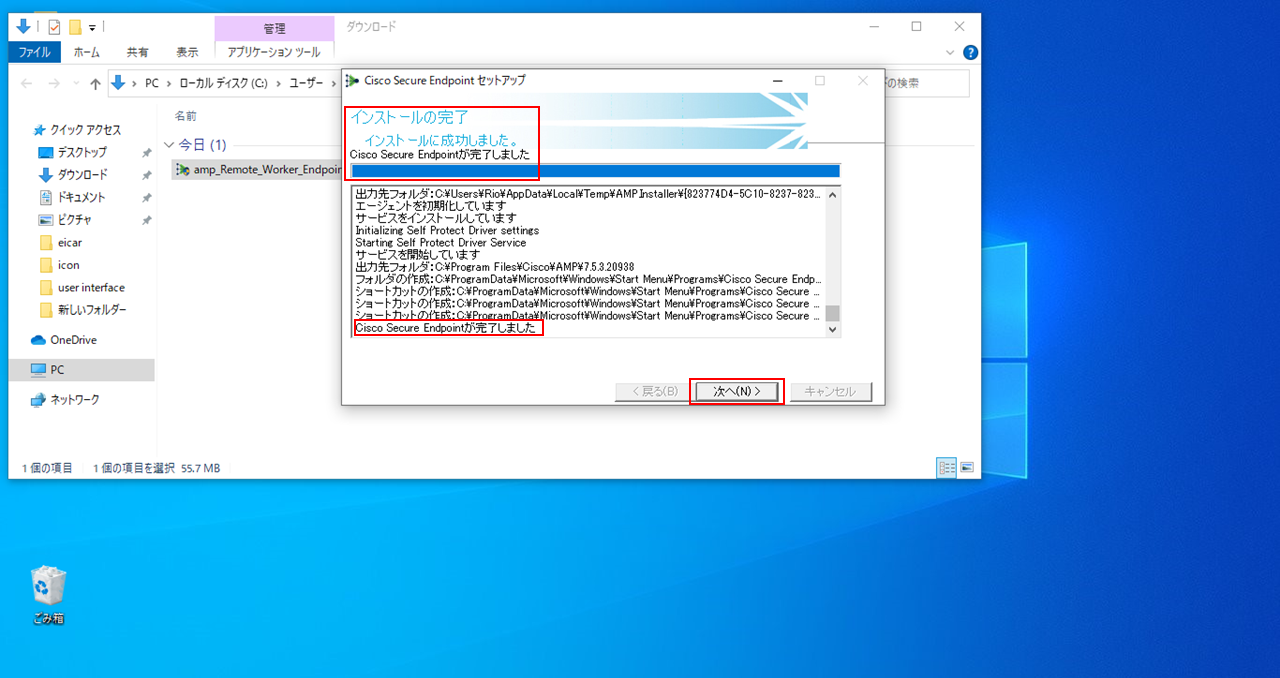

正常にインストールが終了すると、”完了しました”のメッセージとともに、次へのアイコンが出ます。

クリックで拡大できます

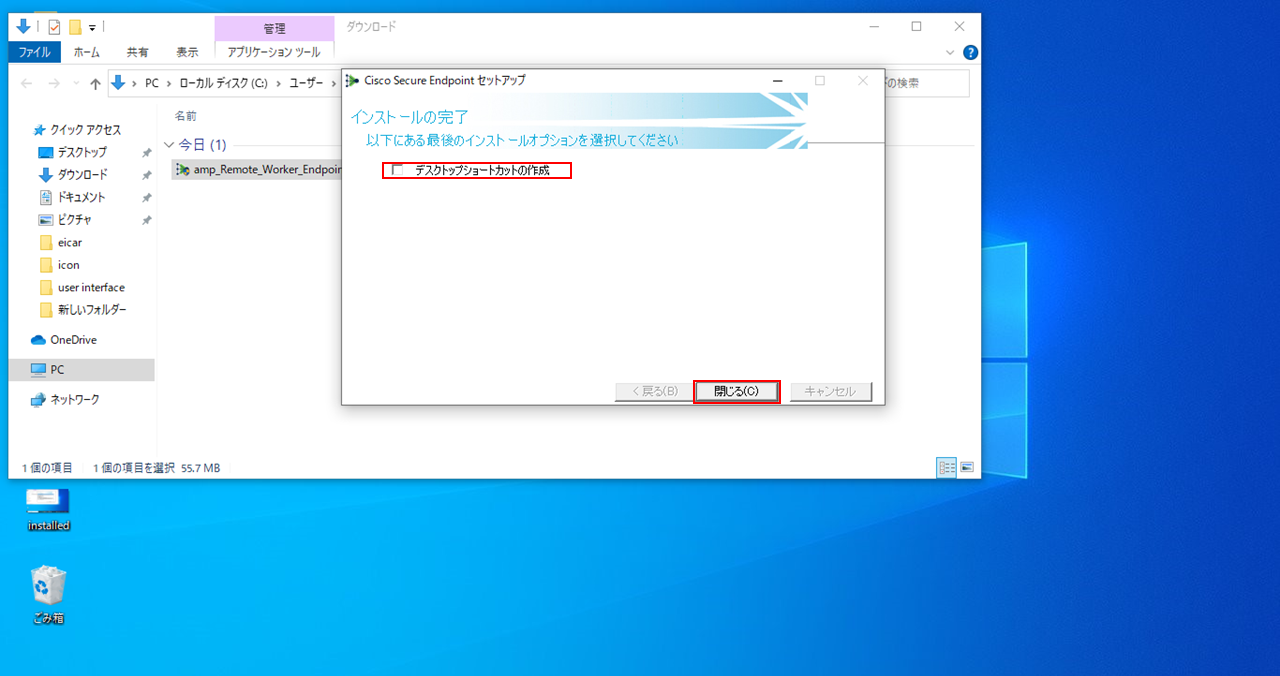

デスクトップ上にショートカットアイコンが作成できますが、タスクトレイにアイコンが常駐するので、基本的には不要。閉じるボタンをクリックしてインストール完了!

クリックで拡大できます

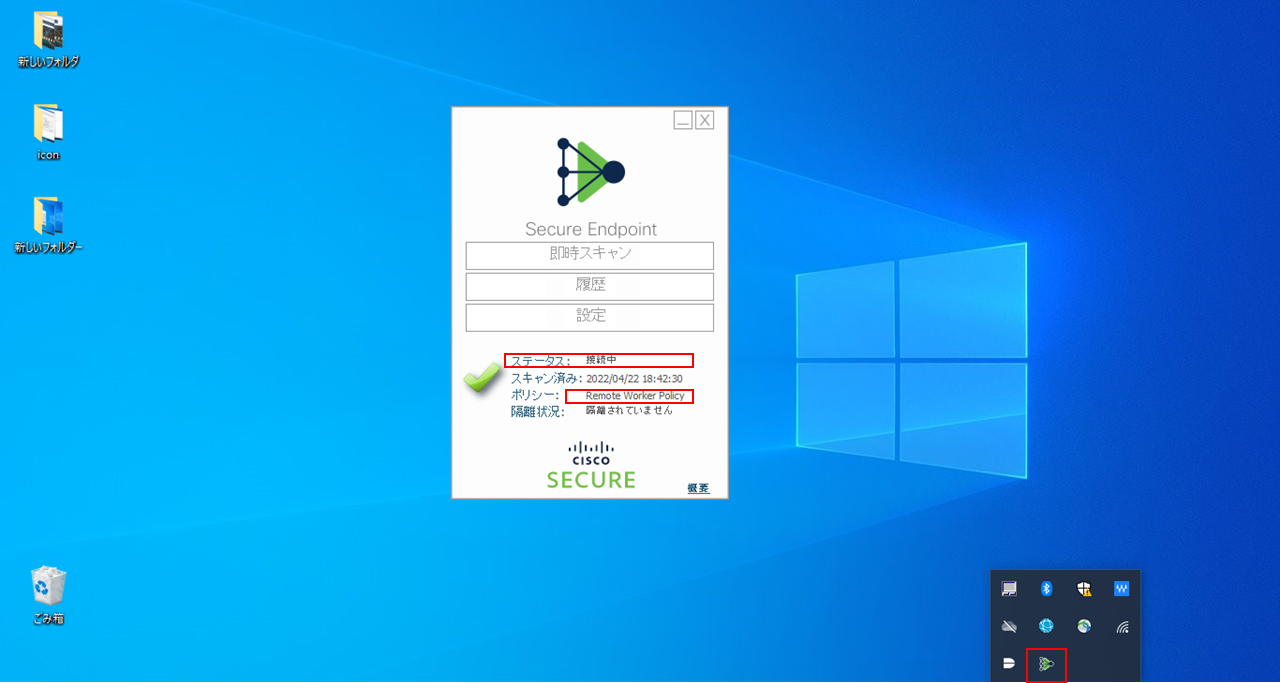

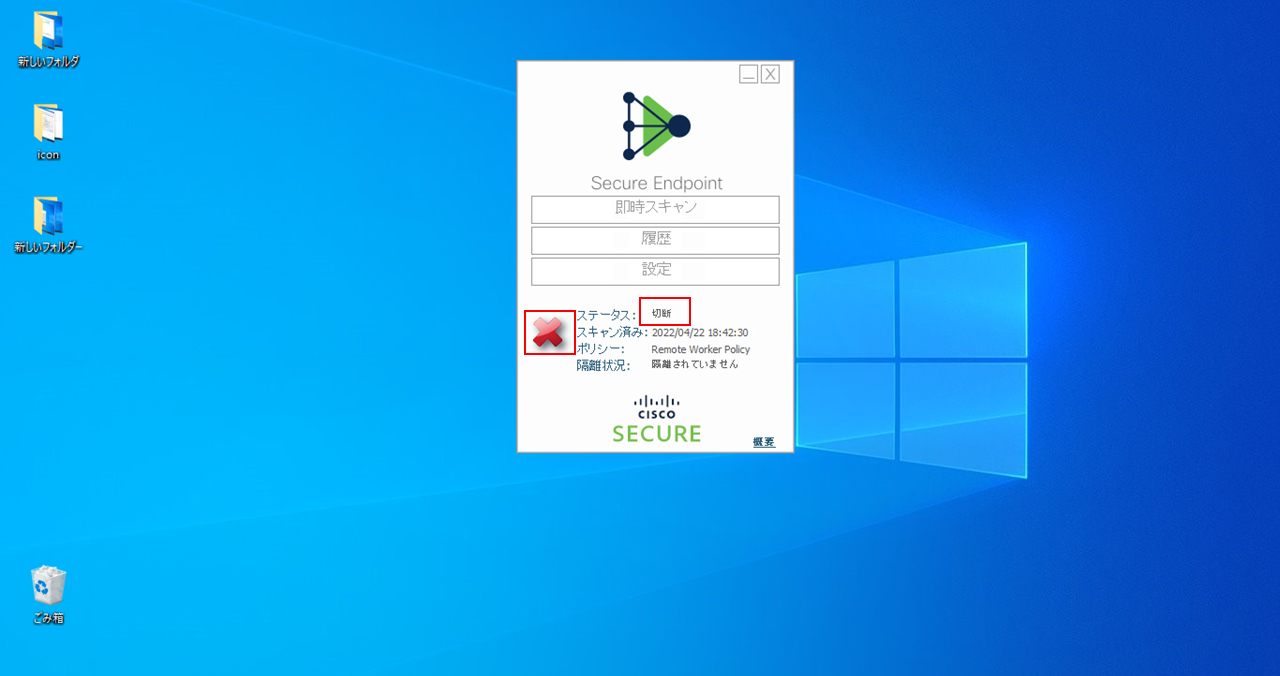

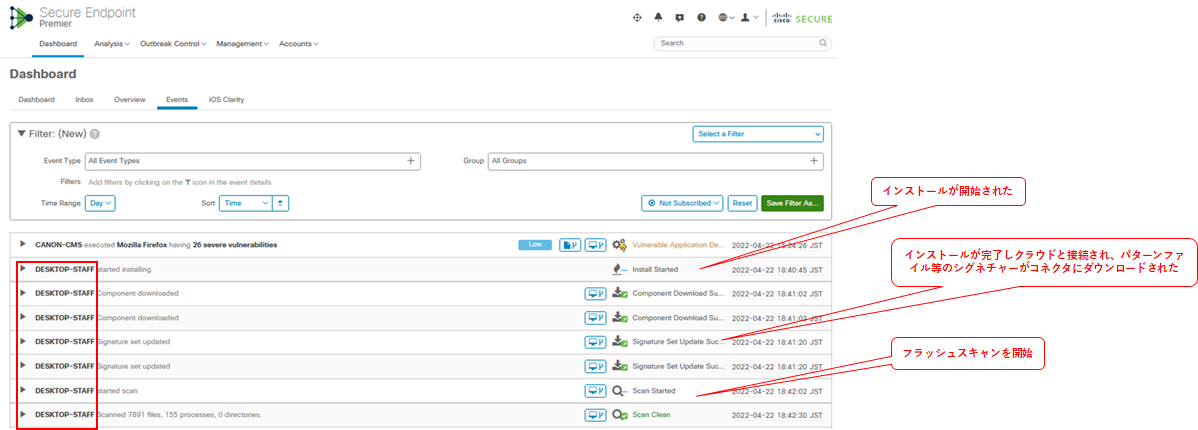

すぐにSecure Endpoint Connectorが立ち上がり、ステータス表示が”接続中”に変わりました。コネクタを搭載した検証用端末がSecure Endpointクラウドと接続できたってことですね。ポリシーを見てみると、正しく【Remote Worker Policy】が適用されているのも確認できます。

クリックで拡大できます

因みに、クラウドとの接続が切断されると以下の様な表示とステータスになります。

クリックで拡大できます

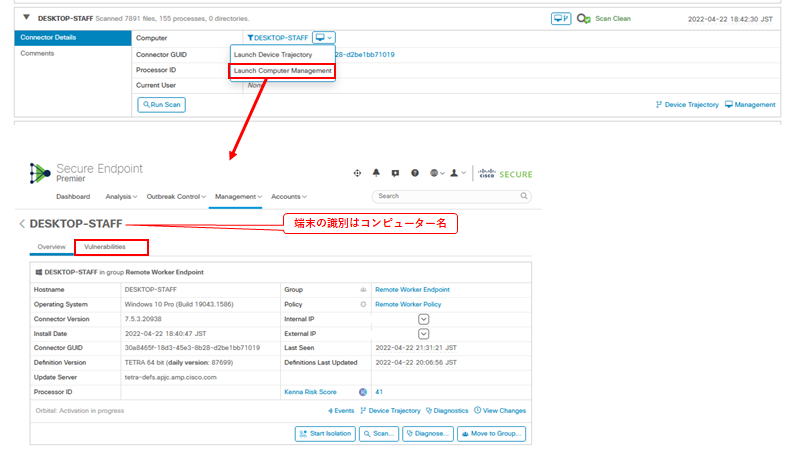

管理者ダッシュボードでも検証用エンドポイントが認識されているかの確認をしておきます。コネクタがインストールされたエンドポイントの認識方法は通常コンピューター名が使用されますが、その情報はコネクタがインストールされクラウドに接続されるタイミングで収集されダッシュボード側で識別されます。本検証で使用する端末のコンピューター名はDESKTOP-STAFFなのですが、以下の通り正しく認識されています。

各エンドポイントの詳細情報は上図の▶を押して展開し、Launch Computer Managementをクリックする事で確認する事が出来ます(下図参照)。

Cisco Secure Endpointの便利な特徴として、エンドポイントのOSやアプリケーションに潜む脆弱性をCVE-IDやCVSS値として提供してくれます。修正パッチが提供されている場合は、その情報元のリンク含め表示してくれるので、管理者の手間が省けますね!

つづきはパート2で!

以上でパート1は終了になります。次回パート2では、検証端末を疑似ウイルスに感染させ、隔離させた時の挙動を見ていきたいと思います。

現在CiscoではSecure Endpointの4週間無料トライアルを提供しています。エンドポイントソリューションに興味がある、あるいは、既存のエンドポイントセキュリティに不満を感じている、というお客様は無料トライアルを是非お試し下さい!

また詳細情報をもっと知りたいというお客様や製品に関するご質問などがございましたら、弊社までご連絡下さい。

本連載の他の回を読んでみる

【第1回】【リモートワークセキュリティシリーズ Vol.1】アフターコロナ、ニューノーマル時代のリモートワークセキュリティとは

【第2回】Cisco Umbrella DNSセキュリティ SASEモデル リモートワーク クラウド提供型セキュリティ ゼロトラスト

【第3回】クラウド提供型CiscoDuoではじめるゼロトラスト

【第4回】Secure EndPoint:リモートワークセキュリティの最後の砦、Cisco Secure Endpointとは

【第5回Part1】本記事

【第5回Part2】Cisco Secure Endpointで、端末をネットワークから隔離してみよう

【第6回】Cisco SecureX でリモートワークセキュリティ運用の効率化を実現

【第7回】新サービス開始:24時間体制のオンサイトサポートと安心のエンジニア現地サービス – スマートハンズサービス