みなさま、こんにちは。だんのです。

ちょっと最近にぎわってしまっている兵庫県尼崎市の個人情報紛失についてニュース等で様々な指摘がありますが、論点がずれているものやシステム運用の視点でいろいろと考えることがあったので本ブログでお伝えしたいと思います。

一部、発表されていない情報もあるのでどうしても推測になる部分もありますが、最終的に運用現場として考えなければならないことは変わらないと考えています。

今一度、運用上のセキュリティリスクや課題を見直して頂くきっかけになれば幸いです。

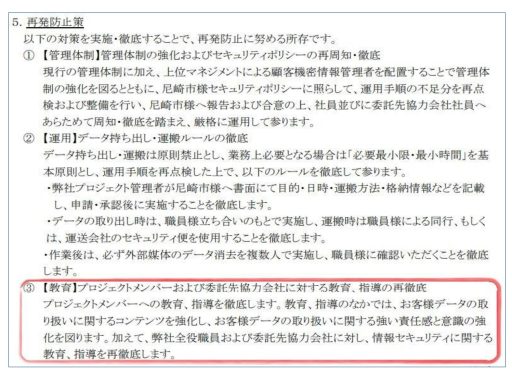

事故の経緯や再発防止などは尼崎市、およびBIPROGY社にてすでに報告されております。

尼崎市:個人情報を含むUSBメモリーの紛失について

https://www.city.amagasaki.hyogo.jp/kurashi/seikatusien/1027475/1030947.html

BIPROGY社:住民税非課税世帯等に対する臨時特別給付における個人情報を含むUSBメモリの紛失について

https://www.biprogy.com/pdf/topics/info_20220624_1.pdf

私個人としては、事故発生から発表まで非常に早いスピードだったので、これはすごいなと非常に驚きました。尼崎市もBIPROGY社も今回の事故に対しての真摯さや誠実さが表れているなと感じています。本当にこんな早いスピード感での発表はなかなかできないです。

ご対応されている方々の心労や緊張感が他人事ではないような気がして非常にヒヤヒヤしております。

目次

自治体のネットワークはちょっと特殊な環境

みなさん、総務省が主導で行った【ネットワーク強靭化】はご存知でしょうか。

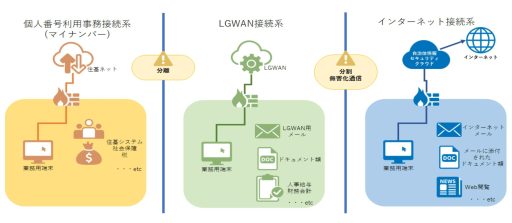

総務省が2017年7月までに自治体/地方公共団体にネットワークを分離しセキュリティを強靭化するよう通達し、以下の3環境に分けてセキュリティ強化を実施しました。

※同時に「自治体情報セキュリティクラウド」の実施もありますが今回はあまり関係がないので割愛します。

もともとは2015年に起こった年金機構の情報漏洩対策として始まった施策であり、このネットワーク強靭化対応で自治体/地方公共団体様が当時大変だったのを思い出しました。

この施策自体はそれぞれの環境を分離することで外部からの攻撃を防ぐなど、セキュリティ強化を行うことが目的です。

この考え方は金融業界では早くからこのような環境整備が行われておりました。今では一般企業でも「インターネット分離」として広まっています。しかし、老若男女がそういった環境があることを知っているかというとそうではないので、まだまだ一般的にはよく知られていない環境です。それが今回の事故に対する問題点の解釈を間違った方向にしてしまっている1つの要因だと考えています。

まずは、「自治体のネットワークはちょっと特殊であること」を念頭に置いて、今回の問題を考えていきます。

USB 利用が悪い?本当はなにが問題だったのか?

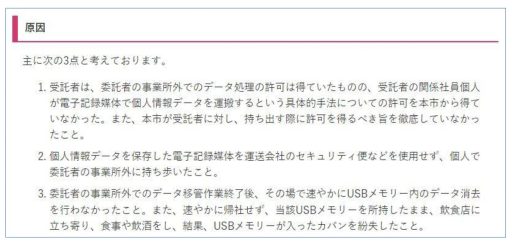

本来であれば市側の持ち出し承認や運搬ルールなどがあったようですが、BIPROGY社の報告書にあるように「運用手順書の作成および尼崎市様との確認作業をしていなかった」のが根本原因です。

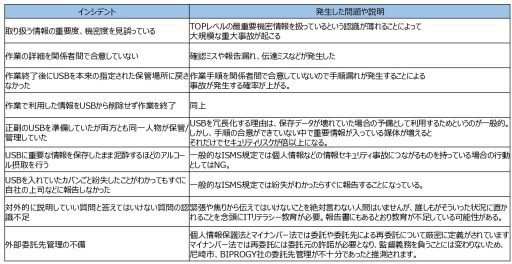

一言でいってしまうと【重要情報を扱う業務に対するセキュリティリスクを見誤った】ことが問題です。

今回の事故において、USB の利用を問題視する声がありますが、私は根本原因ではないと考えます。運用担当者であれば、普段はなんらかの方法で USB を利用不可としていても、例外的に利用しなければならない業務が発生してしまうことは経験済みかと思います。

その場合は必ず USB を利用することで発生するリスクを考慮して、様々なチェックや対策を講じて運用されているのが一般的です。また、今回紛失してしまった USB に保管された情報から推測するに、個人番号利用事務系から持ち出す必要があった作業だったのではないでしょうか。もしそうだった場合、外部インターネットは繋がっていないのでデータの持出し/持込みは USB のような外部記録媒体を利用することはありうる運用環境です。そのため、従来であれば利用する媒体や運搬方法も含めて必ず運用時のチェックポイントとなります。

今回公表されている原因から、本来のルールが徹底されなかった理由を考えると、自分たちが扱っている情報に対してセキュリティリスクの認識が薄れていたのではと推測されます。

※今日の会見で業務に対して「慣れ」があったという発言がありましたね。

セキュリティリスクの認識が薄れてしまう原因として、以下2つの前提がなければ、必要な対策や運用が行えず、いつ事故が発生してもおかしくない状態になります。

1.作業内容に関わらず、その作業で扱う情報がどういった性質のものなのか全員が正しく理解する

2.作業で扱う情報に対するリスクを全員が正しく把握する

このように、重要な情報を取り扱う業務のセキュリティリスクを見誤ることは事件/事故が発生する確率をぐっと上げてしまうことになります。

また、【重要情報を扱う業務に対するセキュリティリスクを見誤った】ということは、IT リテラシー教育の重要性を再認識させられました。

やはり、記者会見時の質疑応答にどうしても注目が集まってしまいます(パスワードの件については誠実に答えようと焦った結果なのかもしれないなと感じています)

私の知り合い(IT系ではない人)に話を聞くと「桁数を答えることのなにが問題なのか?」という意見が多かったのも印象的でした。「パスワードを第三者に知られるのは問題」と認識はしているのですが、「パスワードを推測できるような情報が第三者に知られること」が問題になることがあまり認識されていないのです。

そして、今回の事故は情報セキュリティインシデント教育でよくある事例集のような状態です。

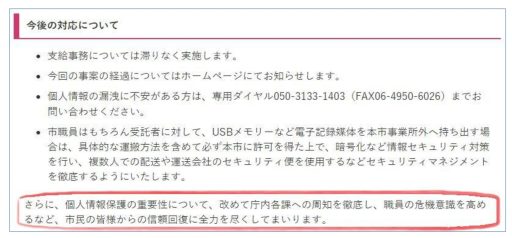

この【重要情報を扱う業務に対するセキュリティリスクを見誤った】ということ、【ITリテラシー教育の重要性】は、広義で考えると内部統制の問題になります。委託先従業員の監督・教育状況の把握など尼崎市の「今後の対応について」やBIPROGY社の「再発防止」に記載があるように、どの企業様においても改めて内部統制に力を入れる必要があると認識しました。

重要な情報を扱う運用現場としての正解とは?

それは「人に頼らなくていい部分のシステム化」と「継続した IT リテラシー教育」です。

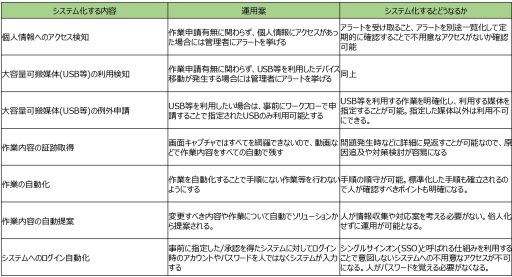

「人に頼らなくていい部分のシステム化」とは

そのままの説明になるのですが、ヒューマンエラーや運用上の例外対応などの抜け漏れを防ぐために、人が行っている作業をシステム化していきましょうということです。

システム化することで、人は注意しておくべき内容が少なくなり、もっと重要な物事の判断や意思決定に注力することができるようになります。

今回の事故を想定して何点か記載しますが、他にもシステム化することが可能な運用業務は存在していますので、運用業務の見直しをされる際に参考にして頂ければ幸いです。

RPAやAIが流行してきたことにより、人間による柔軟な判断や物事の認識が優秀(曖昧でもなんとなく理解できる)ということが明確になってきていますが、それに頼ることによって様々なヒューマンエラーや認識の齟齬によるトラブルが起こっていることは否めません。

重要情報を扱う業務においては、トラブルが起こると社内外に対しての説明責任や対応が必要となりますので、より一層慎重な運用を行うことが必要となります。

こういったことを防ぐためにも、システム化できるところはシステム化していくことで人為的なミスやエラーをなくなり、セキュリティリスクを下げることができます。

例えば、弊社はFWなどのリスクの高いネットワーク運用についてはTufinによるネットワーク運用の現状把握、自動化や効率化を推奨しております。

「継続したITリテラシー教育」とは

これもそのままの説明になるのですが、普段業務で扱っている情報がどれだけ重要で機密性の高いものなのかを意識し、情報の扱いに緊張感を持つことが大切です。

そのためには、標準的なリテラシー教育(e-learningなど)の継続はもちろんのこと、自分たちの業務で事故が起こった場合にどうなるのかを定期的に体験/発信する仕組み作りが重要です。如何に自分事として捉えられるか、当事者意識を芽生えさせることがきるかがポイントです。

※よくあるのは今回の事故とはあまり関係ありませんが、攻撃型メールの疑似訓練が一般的です。実施した企業様のコメントを聞くと疑似訓練とはいえセキュリティ事故を起こしてしまった、ということで緊張感が高まるそうです。

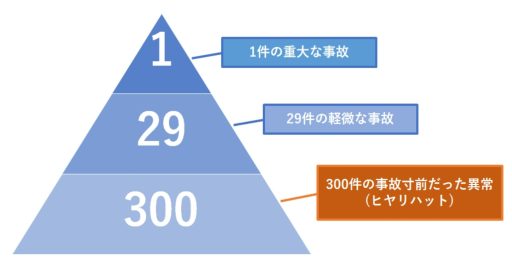

すぐできる仕組みとしては、今の運用ではどういった事故やトラブルが起きそうかを知るために、ヒヤリハットを集めて共有するのは有用です。

ヒヤリハットを集めて共有することで、他者のヒヤリハットが誰かの助けになることも多々あります。「そういえば、この前のヒヤリハット共有で似たようなことがあったな」と、誰かのヒヤリハットは誰かの経験にもなるからです。

とある企業様では、月に1回全社的にヒヤリハットの収集と共有を行っています。もちろん匿名でヒヤリハットを集めて共有しているので誰がというのはわかりませんが、「あ、こういうことがあるのか」という自分では気づいていないことの認知や業務改善に繋がっているそうです。

ニュース等のコメントを鵜呑みにせず、よりよい運用を!

運用におけるセキュリティリスクを可視化するためのスタートは現状把握からです。

企業それぞれに運用やセキュリティ対策の理想がありますが、その理想に最も早く近づく方法は現状を把握することです。今回の事故を機に、今一度セキュリティリスクを洗い出すために現状把握を行ってみませんか?

現状把握が1番大変なことですが、小さい範囲でもいいのでこれができればあとは理想に向かって最適なソリューションやサービスを組み合わせて進んでいくことができます。

「現状把握→対策」を繰り返すことで、セキュリティリスクの少ない運用を少しずつ広げていくことが可能です。まずは重要な業務NWから、特権IDから・・・というような範囲でも構いません。

セキュリティ対策はなにか行動を始めることが大事です。まずは一歩踏み出す、です。

ここからは私が書くブログにおける定型文のようになってしまいますが、モットーのような考えなので今回のブログでも書きます!

ぜひ、どんなことでもいいので悩みをお聞かせください。

そして一緒に貴社にあった解決策を考えさせてください。

なにかお役に立てることがないか考えます!