こんにちは。GTM本部ISDチームです。

第3回では、ゼロトラスト製品のCisco Duoについてご紹介させていただきます。

※本ブログ内の図や表は一部を除いて、Cisco社の資料を活用しております。弊社にて独自で調査し作成した資料につきましては、予告なく変更される場合がありますので、あらかじめご了承ください。

ゼロトラストを実現するCisco Duo

いまゼロトラストの考え方が必要とされています

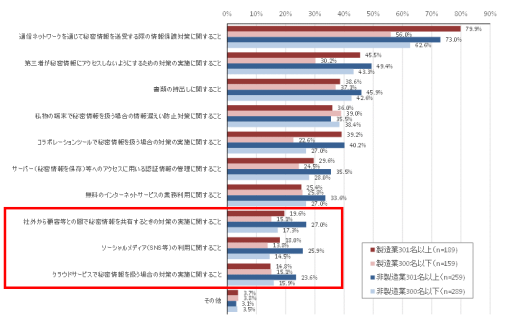

多くの企業で社内システムがクラウドへ移行し、それらの認証についてはOktaやAzureによるシングルサインオン(SSO)が標準となっています。また、エンドポイントについては業務用としてタブレットが多く普及し、アフターコロナ/ニューノーマルにより、リモートワークが増加しました。エンドポイントの環境が急激に変化したものの、社内システムのクラウド化を推進していた企業は、業務を継続できています。しかしながら、従来の境界型セキュリティが機能しなくなり、新たにシャドーITの問題やPCの紛失やマルウェア感染、機密情報の漏洩などの脅威にさらされています。IPAによるとリモートアクセスに対するリスクアセスメントが不十分な企業は7割に達しているとの事です。

※参考資料 :IPA 2021年3月「企業における営業秘密管理に関する実態調査2020 調査概要説明資料」 https://www.ipa.go.jp/files/000089192.pdf

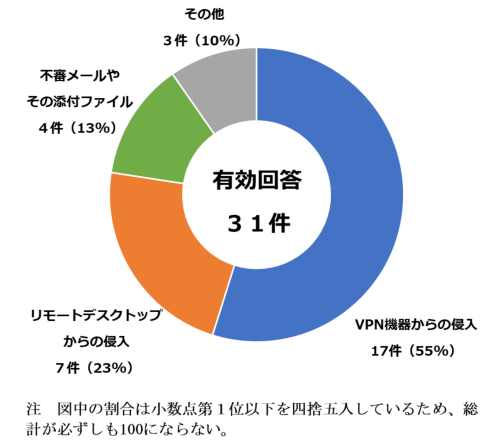

また、警視庁の調査によるとリモートワーク環境を標的としたセキュリティインシデントが31件確認されたとの事です。その内訳はVPNやリモートデスクトップからの侵入が78%を占めていました。

※参考資料:警視庁2021年9月「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」https://www.npa.go.jp/publications/statistics/cybersecurity/data/R03_kami_cyber_jousei.pdf

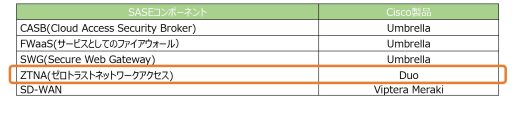

このような中、ガートナーによりSASE、NISTによりゼロトラストが提唱されました。Cisco社からはゼロトラスト製品としてDuoがラインナップされています。第3回では、Cisco Duoに焦点をあてて各種の情報をご提供させていただきます。

SASE/ゼロトラストのおさらい

そもそもSASE、ゼロトラストとはどのようなものでしょうか?正しく設計・構築・運用するには、まずこれらを理解する事が必要です。

ゼロトラストはSASEの一部です

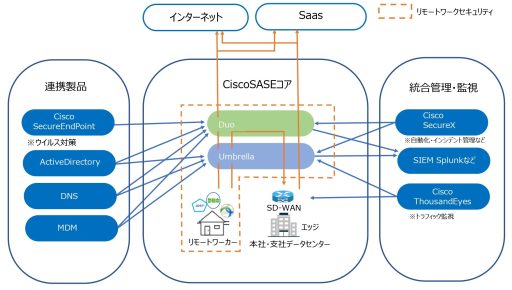

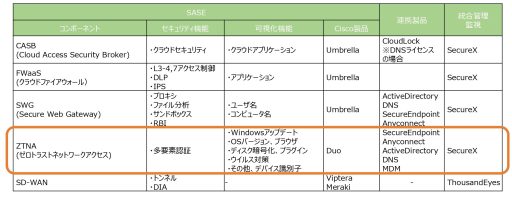

表1の通り、SASEはCASB,FWaas,SWG,ZTNA,SD-WANで構成されており、ゼロトラストはSASEの一部である事が分かります。そしてCisco製品においては、第1,2回でご説明させていただいたUmbrellaと本ブログのDuo、SD-WAN(Viptera,Meraki) で構成されます。

更に、ゼロトラストについてはNISTが以下のように定義しています。

■ゼロトラストの定義

・すべてのデータソースとコンピューティングサービスをリソースとみなす

・ネットワークの場所に関係なく、すべての通信を保護する

・企業リソースへのアクセスをセッション単位で付与する

・リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

・すべての資産の整合性とセキュリティ動作を監視し、測定する

・すべてのリソースの認証と認可を行い、アクセスが許可される前に厳格に実施する

・資産、ネットワークのインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

※参考資料

NIST https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-207.pdf

IPA https://www.ipa.go.jp/files/000092243.pdf

第3回でお伝えする範囲

SASEとその一部を担うゼロトラストの考え方が分かりました。次に第3回のブログでお伝えする範囲ですが、CiscoDuoの特徴や機能についてまとめて、上記のゼロトラストの定義をどの程度満たしているかについて評価したいと思います。また、本シリーズの主題であるリモートワークセキュリティをSASEモデルの枠組みでどのようにUmbrellaや他の連携製品と組み合わせて実現していくのかまとめたいと思います。

Cisco Duoの特徴・ライセンスについて

Duoの特徴

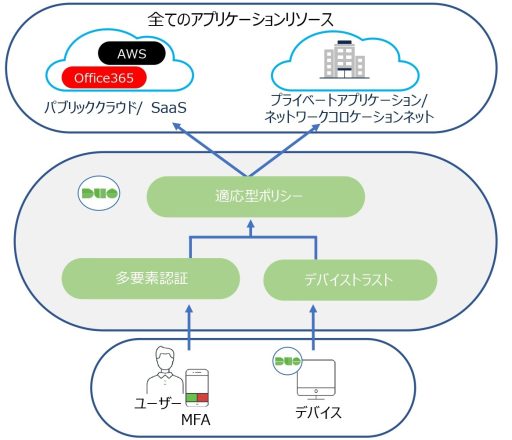

Cisco Duoは、多要素認証によりユーザの信頼性を評価し、専用のエージェントを端末にインストールする事で業務PCか個人PCかの識別を行い、OSのセキュリティ対策などの健全性の情報を収集し、端末の信頼性を評価します。すべての条件をクリアした場合にのみ目的のアプリケーションにアクセスが可能になります。これはDuoが単なる認証ツールではなく、ゼロトラスト製品である事を意味しています。

Duoの運用の流れ

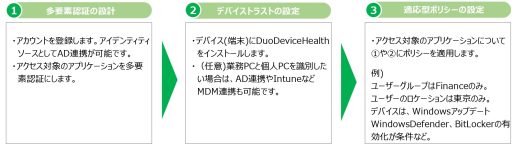

Cisco Duoの運用は多要素認証の設計、デバイストラストの設定、適応型ポリシーの設定で成り立っています。適応型ポリシーは、多要素認証やデバイストラストの設定を元に、アクセス先となるアプリケーションに対して有効化する仕組みであり、柔軟かつ動的に設定できます。

なお、Duoは認証対象となるすべてのアプリケーションリソースを保護対象としています。ASAやFirePowerFTD、PaloAlto、Checkpoint、Fortigateなどをはじめとして、AzureやAWSなどのクラウドサービスのSSOや、オンプレミスのサーバ・Webの保護も含まれます。図6はアクセスが成立するまでのイメージ図になります。

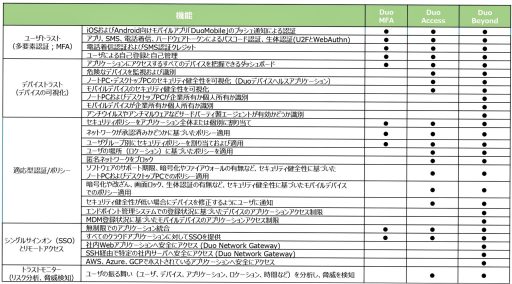

Duoのライセンス体系

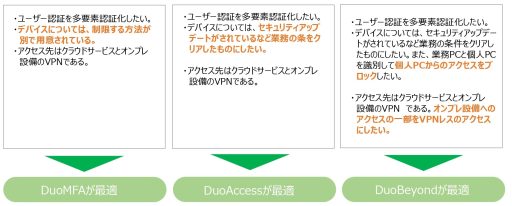

Duoのライセンスは、DuoMFA、DuoAccess、DuoBeyondがございます。すべてのライセンスで多要素認証によるユーザの信頼性をチェックできます。デバイスの信頼性については、MFAはネットワークによる制限のみ、AccessはOSの健全性のチェックまで、Beyondは、業務PCか個別PCかによる制御までと差があります。また、Beyondではオンプレのサーバ・Webに対して、VPNレスのリモートアクセスを提供できます。

ライセンス選定のポイント

ライセンス体系と機能の概要は以上となりますが、どのようにライセンスを選定すれば良いか検討が必要になるかと思います。Duoのライセンス選定は、デバイスの信頼性機能について、どのレベルまで必要か決定する事で決まります。また、クラウドとオンプレのハイブリッド環境となるお客様はオンプレの機器の保護も必要となりますので、Beyondが最適となる事がございます。以下はライセンス選定のプロセスの一例です。(著者の見解です。)

図7Duoライセンス選定の例/途中からプランの変更が可能です。

Duoの詳細

第3章ではDuoの詳細をご紹介させていただきます。

多要素認証の設計

はじめに多要素認証の設計です。Duoはすべてのアプリケーションについて多要素認証化する事が可能ですが、多要素認証の基礎と代表的な構成を4つご紹介させていただきます。

多要素認証の基礎

多要素認証を実現する為に、ユーザは第2の認証としてMFAデバイスを所有する必要がございます。MFAデバイスの条件は会社のスマートフォンなどにDuo Mobileをインストールするのみです。このMFAにてDuoプッシュの通知を受けて、承認処理をします。図8は多要素認証のフローになります。

Windowsログオンの多要素認証化

DuoはWindowsログオン(RDP含む)を多要素認証化し、端末を保護できます。これはリモートアクセス環境では、紛失対策やなりすましの防止に効果があります。紛失したとしても、WindowsログインにDuoが介在し、MFAによる第2の認証が通らないとログインが成立しません。

クラウドサービスSSOの多要素認証化

次はクラウドサービスSSOの多要素認証化です。Duoはアイデンティティのソースとして既存のActiveDirectory(以下AD)やSAMLプロバイダーを利用できます。また、Duo Authentication Proxyをオンプレ設備に導入する事でDuoクラウドとオンプレのADを連携しアカウントを同期できます。なお、SAMLプロバイダーはDuoクラウドでも提供可能です。クラウドサービス(Office365やAWS、Salesforceなど)に対する多要素認証の設定はDuoクラウドで行うのですが、テンプレート化されていて設定が容易です。

リモートアクセスVPNの多要素認証化

3つ目はASAやFirepower、PaloAlto、Fortigate、Checkpointなどで提供される、リモートアクセスVPNの多要素認証化です。アイデンティティソースはRadius、SAMLが対応可能です。SAMLの場合は3.1.3の環境を利用できます。以下はCisco Firepower FTDへのリモートアクセスVPNにおいてRadius認証を多要素認証にする例になります。

VPNレスリモートアクセス

4つ目はDuoのVPNレスリモートアクセスです。VPNなしで安全にリモートアクセスを実現できます。オンプレの設備のDMZにDuo Network Gatewayが必要です。リモートアクセスVPNは、一般的にライセンス費用がかかり、ネットワーク負荷の問題もございます。安全性を確保しつつVPNレスでリモートアクセスを提供できる事は、Cisco Duoの大きな特徴です。VPNレスリモートアクセスはリモートアクセスが著しく増加した昨今のネットワーク環境において、代替のソリューションとなりますのでご参考ください。

デバイスの信頼性評価

次にデバイスの信頼性評価の仕組みについてです。デバイスの信頼性評価はゼロトラスト製品の大きな特徴になりますのでとても重要です。

デバイスの信頼性評価で出来ること

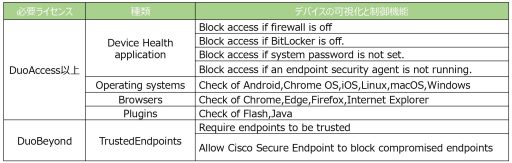

デバイスの信頼性評価ではOSのセキュリティアップデートなどデバイスの健全性を元にしたものと、業務PCか個人PCかをデバイス識別子で判定する方法がございます。表3はデバイス信頼性の機能一覧です。Trusted Endpointsと記載のあるものは、Beyond以上のライセンスが必要で、デバイス識別子により、判定する方法であり、リモートワークをより安全にします。

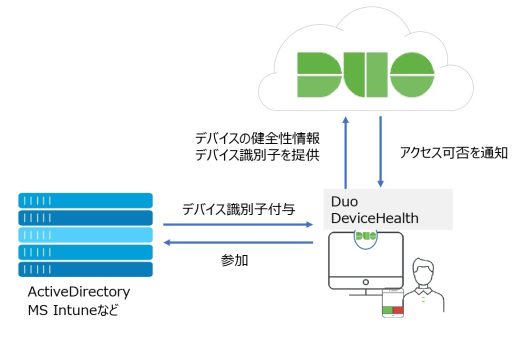

デバイスの信頼性の構成方法

デバイスの信頼性を構成する為に、Duo Device Healthエージェントをデバイス(端末)にインストールします。これにより、Duoクラウドと情報の受け渡しが可能となりデバイスの信頼性を評価します。なお、デバイスの信頼性がチェックされるのは、多要素認証のフェーズで適用型ポリシーがチェックされるタイミングであり、常時発生する事はありません。

適応型ポリシーの設定

最後は適応型ポリシーの設定についてです。

適用型ポリシーでできること

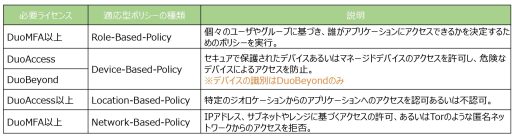

適用型ポリシーは、表4の通り、4つの種類がございます。Device-Based-Policyは3.2章のデバイスの信頼性評価結果による制限を有効化します。Role-Based-Policyは3.1章の多要素認証の設定でDuoへ追加したユーザ/グループに対する制限を有効化します。

適応型ポリシーの設定例

図14はRole-Based-Policyで適応型ポリシーを設定した例になります。このように部署毎にアクセスを制限するなど柔軟かつ動的な設定が可能となります。

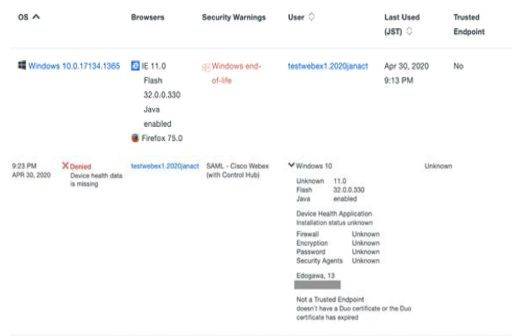

適応型ポリシーのログ

適応型ポリシーにより多要素認証でアクセスした際に各種のログでユーザの認証結果からデバイスの信頼性評価の結果までを記録できます。図14はWindowsのバージョンが古いものに対して警告したログとTrusted Endpointsの条件を満たさずアクセスをDeniedしたログの例です。

他製品との連携機能

ここではCiscoDuoの連携機能をご紹介します。Duoは他のCisco製品や他社製品と連携し機能を拡張する事で、より効果的なゼロトラストを実現できます。

【事例1 Cisco Secure Endpointとの連携】

DuoのTrustedEndpointsでAPIキーを使用して統合する事で、ウイルスに感染したデバイスからのアクセスを動的に禁止できます。 Secure Endpointは第4回にてご紹介予定です。

【事例2 SIEM製品Splunkとの連携】

Duo Splunk Connectorにより、DuoのAuthentication Logs、Administrator Logs、TelephonyLogs、Endpoint LogsをSplunkに取り込む事が可能です。

【事例3 Cisco SecureXとの連携】

DuoはUmbrella、SecureXに多要素認証を提供します。SecureXは第5回でご紹介予定です。

CiscoDuoの評価結果とリモートワークセキュリティの全体像

第4章では、本ブログの目標であるゼロトラストとしてのCisco Duoの評価とSASEモデルにおけるリモートワークセキュリティの全体像についてまとめたいと思います。

ゼロトラストとしてのCiscoDuoの評価結果

はじめにCisco Duoの評価結果です。NISTによるゼロトラストの定義について、これまで2章から3章でご説明させていただいた機能により十分満たしている事が分かります。これからゼロトラストを検討するお客様はこの指標を参考いただけますと幸いです。

■NISTによるゼロトラストの定義とCisco Duoによる対応

・すべてのデータソースとコンピューティングサービスをリソースとみなす

→Duoはすべてのアプリケーションを対象としています。

・ネットワークの場所に関係なく、すべての通信を保護する

→Duoはクラウドサービス、オンプレのすべてを保護します。

・企業リソースへのアクセスをセッション単位で付与する

→Duoはすべてのアクセスを多要素認証にすることができます。

・リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や 環境属性を含めた動的ポリシーにより決定する

→Duoはデバイストラストと適応型ポリシーにより動的にアクセス制御が可能です。

・すべての資産の整合性とセキュリティ動作を監視し、測定する

→Duoは単体でセキュリティを監視できます。またSIEMやSecureXと連携することも可能です。

・すべてのリソースの認証と認可を行い、アクセスが許可される前に厳格に実施する

→Duoはすべてのアクセスを多要素認証にすることができます。

・資産、ネットワークのインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

→DuoはDevice Healthにより多くの情報を集めることができます。

SASEモデルにおけるリモートワークセキュリティの全体像

Duoは第1回、2回でご説明させていただきましたUmbrellaと連携してSASEを形成し、リモートワークセキュリティを提供します。図15は関連製品も含めた概要図です。DuoとUmbrellaは必須ですが、連携する製品もあわせて導入いただけますと効果が期待できますので、ご参考ください。

また、機能の面では表5の通り、ネットワークのセキュリティと可視化はUmbrella、エンドポイントのセキュリティと可視化はDuoが担当することが分かりますので、ご参考ください。

技術的な説明は以上となります。このままリモートワークが定着すると、SASEによるリモートワークセキュリティ対策が標準となる事が予想されます。弊社では引き続きCisco SASEの技術動向を注視し、検証・調査した結果についてお客様へ有益な情報を発信していきたいと考えております。

第3回のまとめと第4回の予告

最後まで読んでいただきまして誠にありがとうございました。第3回はCisco Duoについて、ゼロトラスト製品としての特徴および評価結果、Cisco SASEによるリモートワークセキュリティの全体像(特にUmbrellaとの役割分担)をご説明させていただきました。これから導入を検討されているお客様へ少しでも参考になれば幸いです。なお、弊社ではCiscoのゴールドパートナーとして、Duoのライセンス販売から、導入支援を一括して提供可能なように体制を整備しております。Duoについて疑問点等ございましたら、お気軽にお問合せいただけますでしょうか。

第4回では、リモートワークセキュリティにおける最後の砦となるCisco Secure Endpointについて、ご紹介させていただく予定です。こちらも閲覧いただけますと幸いです。

関連のブログはこちら

【第1回】【リモートワークセキュリティシリーズ Vol.1】アフターコロナ、ニューノーマル時代のリモートワークセキュリティとは

【第2回】Cisco Umbrella DNSセキュリティ SASEモデル リモートワーク クラウド提供型セキュリティ ゼロトラスト

【第3回】本記事

【第4回】Secure EndPoint:リモートワークセキュリティの最後の砦、Cisco Secure Endpointとは

【第5回Part1】Cisco Secure Endpointで、端末をネットワークから隔離してみよう

【第5回Part2】Cisco Secure Endpointで、端末をネットワークから隔離してみよう

【第6回】Cisco SecureX でリモートワークセキュリティ運用の効率化を実現

【第7回】新サービス開始:24時間体制のオンサイトサポートと安心のエンジニア現地サービス – スマートハンズサービス

<事例/ビジネスインサイトのホワイトペーパーはこちらから>

https://nttcdd.jp/insight/