▽前回の連載はこちら!

【第5回 Part1:技術検証ブログ】Cisco Secure Endpointで、端末をネットワークから隔離してみよう

こんにちは、プロダクト・サービス開発部のRMです。

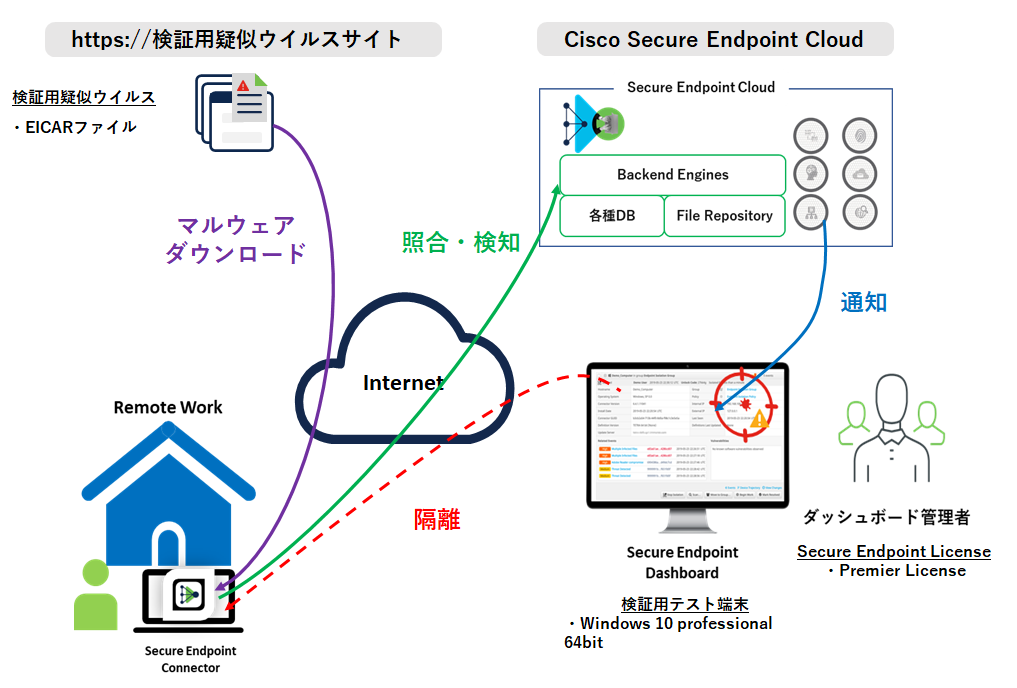

前回に引き続き、Cisco Secure Endpointを使って、エンドポイント(端末)をネットワークから隔離する検証を紹介します。

前回はポリシーやグループの定義と設定、そして作成したポリシーが反映されたコネクタをエンドポイントにインストールする所までを実施しました。今回はマルウェアの脅威を検知した端末がどういう挙動をし、ネットワークから隔離をした時に端末がどうなるのかを見ていきたいと思います。

- グループの定義

- ポリシーの定義

- ポリシー作成、グループ作成、ポリシーをグループに適用

- 該当グループのポリシーを含むコネクタの作成/ダウンロード

- エンドポイントにコネクタを配布してインストール

- EICARファイルのダウンロード(エンド端末側) ←Part 2はここから

- ダッシュボード上で検知(管理者ダッシュボード側)

- 端末隔離実行&挙動確認(両方の端末で確認)

- 隔離からの復旧

※本ブログ内の図や表は一部を除いて、Cisco社の資料を活用しております。弊社にて独自で調査し作成した資料につきましては、予告なく変更される場合がありますので、あらかじめご了承ください。

目次

検証の目的(再掲)

本検証で確認する項目に関しても、再度掲載しておきたいと思います。

・感染した端末が管理者側のダッシュボードでタイムリーに検知されること

・感染した端末をダッシュボードからワンクリックで隔離できること

・隔離ボタンを押してから何秒で該当の端末がネットワークから隔離されるか

・隔離した端末がネットワークアクセスできないこと

・復旧ボタンを押してから該当の端末が何秒でネットワークに再接続されるか

尚、本記事ではCisco Secure Endpointの製品説明は割愛しています。

Cisco Secure Endpointってそもそも何?という方は、こちらのブログを、Part1の内容につきましては、こちらをご確認ください。

EICARファイルをダウンロードしよう

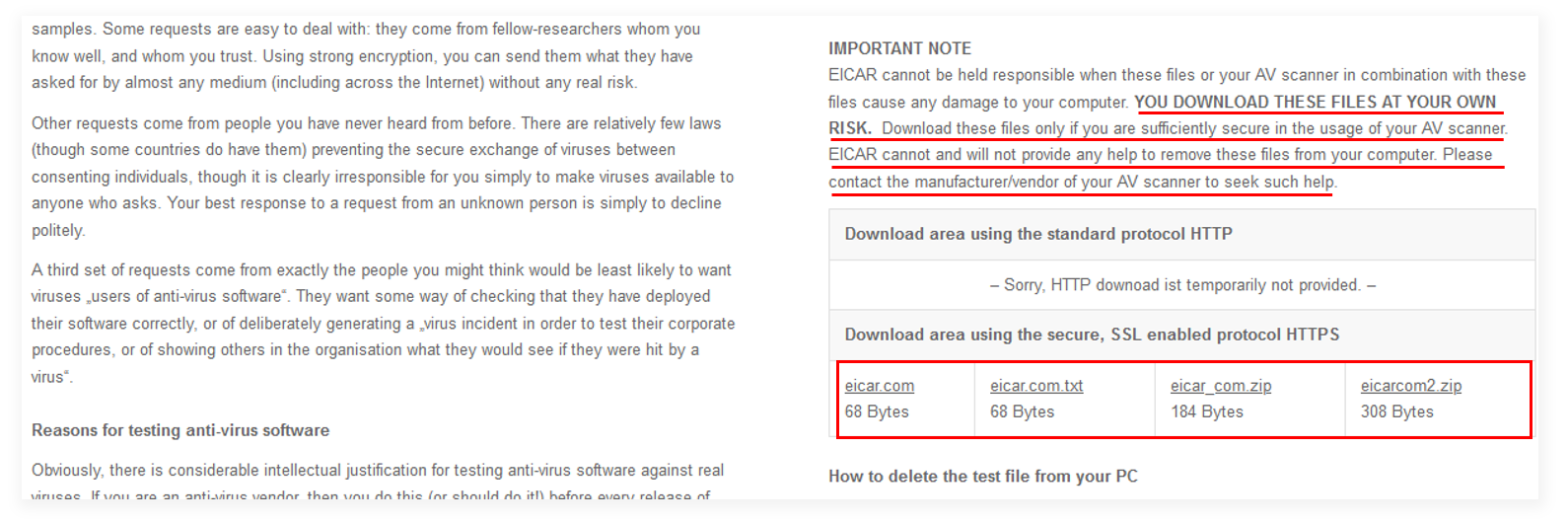

では、検証用のエンドポイントに設定したポリシーが正しく動作するかを確認すべく、テストマルウェアをダウンロードします。以下の画像の通り、テスト用のファイルをEICAR社のWEBサイトよりダウンロードします。

EICARファイルとはEICAR社が作成した、アンチウイルスソフトなどの動作を確認する為に開発した疑似ウイルスです。疑似なのでウイルスとして検知はされますが、システムに害を及ぼすような動作はしません。

クリックで拡大できます

※テストファイルをダウンロードする為の詳細URLは本ブログでは紹介しません。また、上記画像の赤線部に記載の通り、ダウンロード行為、およびダウンロードしたファイルに関しましては、各自の責任にて取り扱いをお願いします。

EICARファイルをダウンロードした時の端末側の動作は:

①マルウェアと認識されるファイルをパターンマッチングで照合しダウンロードをブロックする

②脅威が含まれるファイルをダウンロードしようとしたという警告が画面上に表示される

という想定になりますが、結果はどうなるでしょうか。

実際の動きは、こちらの動画で確認できます。

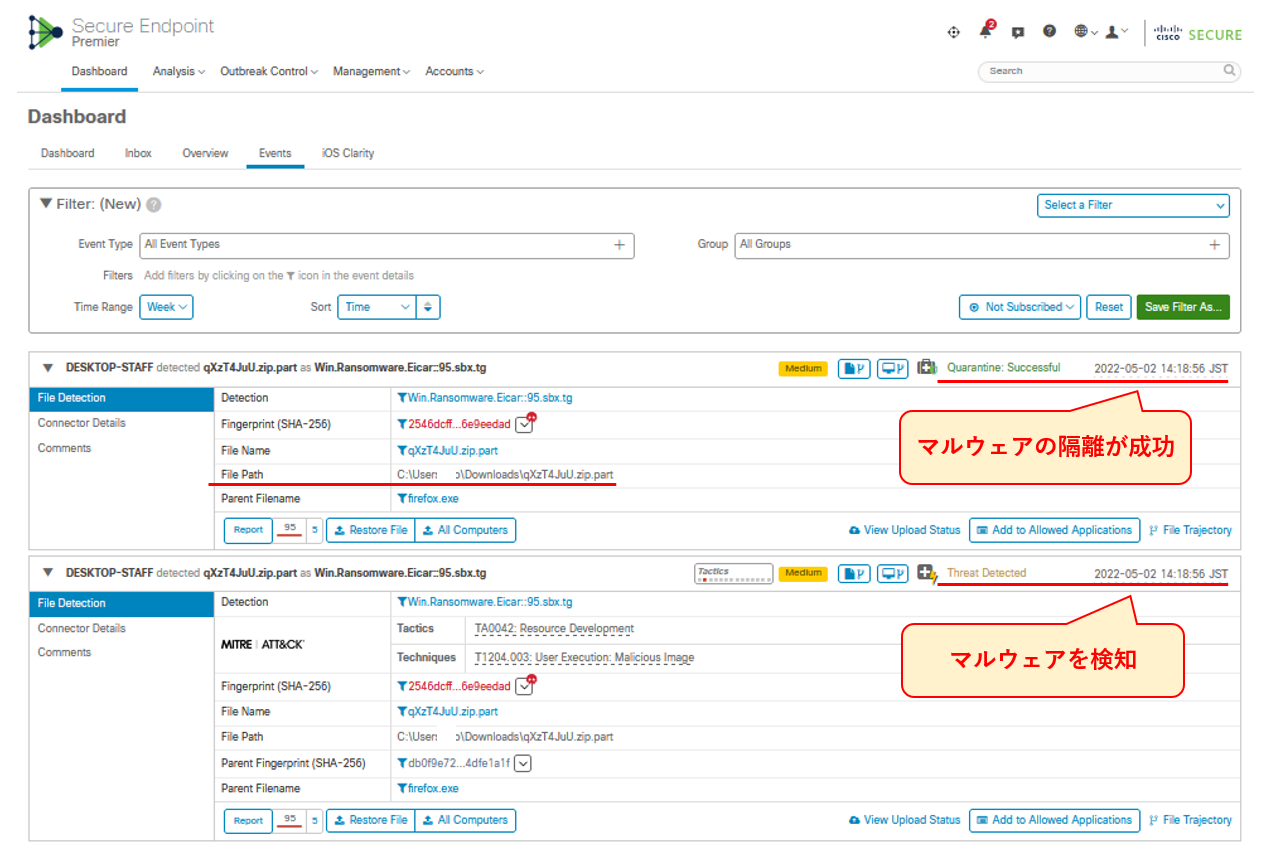

ダッシュボード上で検知できているか確認しよう

想定通りの動きになっていましたね。さて、マルウェアをエンドポイントで検知したことは確認できましたが、リモート端末で起きている問題は管理者にはどの様に見えているのでしょうか。また、脅威の検知はどの程度の時差で通知されているのでしょうか。

こちらが実際のダッシュボードの画面ですが、エンドポイントで脅威を検知した時間と同じリアルタイム(JST 14:18)で検知している事が分ります。ポリシーに従って、ファイルを検疫していることも確認できます。File Pathsにはマルウェアファイルが格納されているパスが表示されていますが、ファイルダウンロードをポリシー上でブロックしている為、実際のファイルは空になっています。

クリックで拡大できます

また本ブログでは割愛しますが、ダッシュボード画面からはマルウェアの侵入経路、感染影響範囲の確認や、MITRE Attackに照らし合わせた攻撃の手法・戦術などの情報、分析レポートなどの各種情報を確認する事もできます。

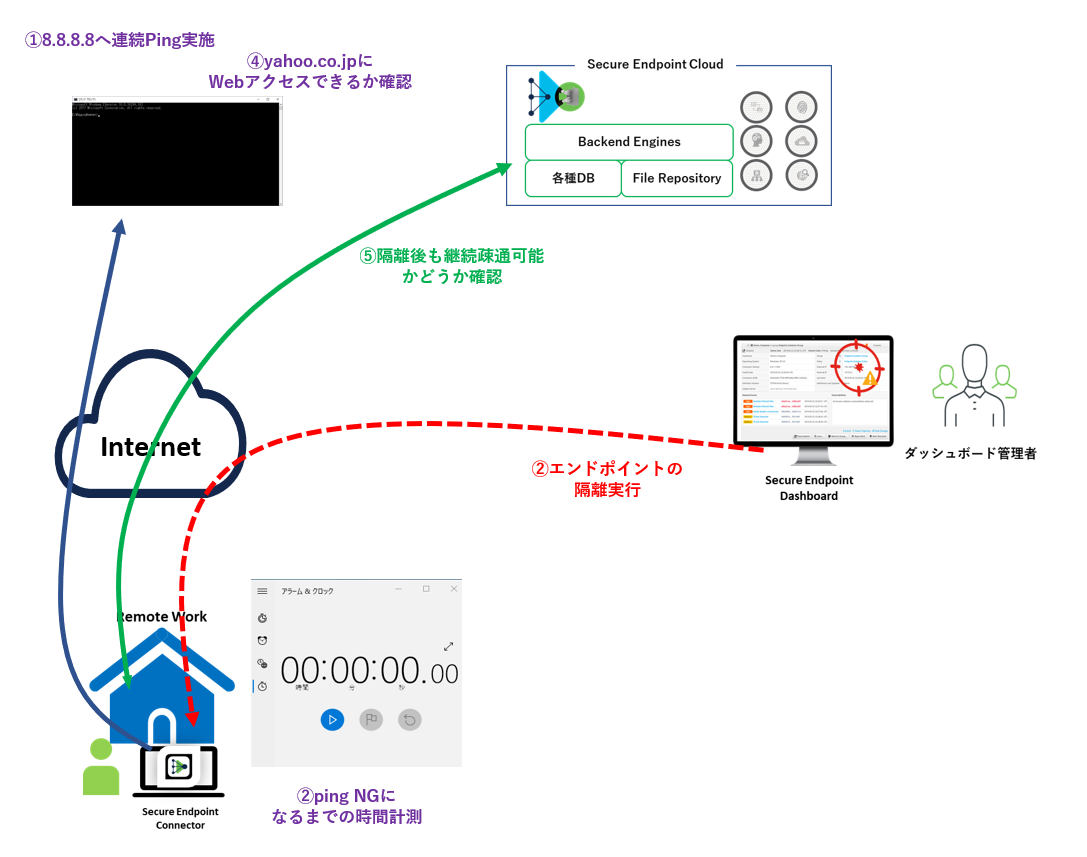

エンドポイントをネットワークから隔離しよう

ダッシュボード上でマルウェアの検知ができている事が確認できたので、本題であるエンドポイントの隔離の検証を実施します。テスト用のマルウェアファイルはダウンロード時にブロックされているので、実際には感染していませんが、感染したエンドポイントを社内ネットワークから切り離す想定で進めていきます。

検証方法は以下の流れで実施していきます。

- エンドポイントから8.8.8.8(Google Public DNS)に対してコマンドプロンプトから連続Pingを実施

- 管理者ダッシュボードより隔離実施

- Ping NGになるまでの時間を計測し、隔離に要する時間を調べる

- エンドポイントが完全に隔離されていることを確認する為に、Webサイトへのアクセスを試す

- Secure Endpoint Cloudへの通信のみ確保されている事を確認する為にWireSharkでパケットキャプチャ実施

クリックで拡大できます

Secure Endpointコネクタは定期的にSecure Endpoint Cloudと通信をしています。Secure Endpointを使用するリージョンに応じて、クラウドの場所(North America/EU/APJC)は異なりますが、通信する内容は同じで、基本的にはHTTPS(TCP 443)での通信になります。今回はNW隔離後にもこの通信が継続して行われている事を確認するのですが、検証用エンドポイントのコネクタ側からポリシー同期を強制的に実施することで、HTTPSの通信が発生するかどうかをWireSharkというパケットキャプチャツールを使用して確認していきます。ではダッシュボード上の操作の流れを説明した後に、実際の動きを動画でご紹介したいと思います。

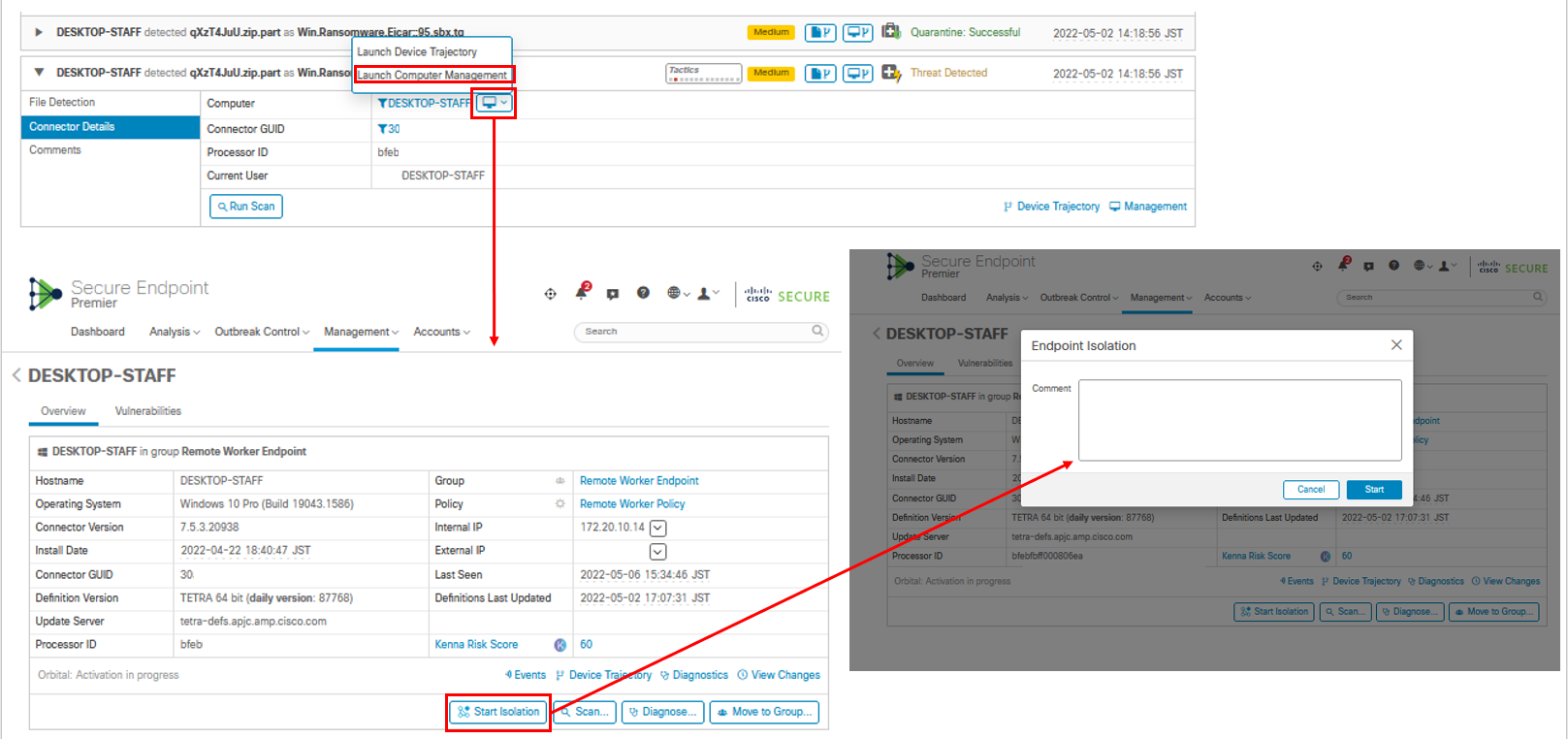

感染したエンドポイントを隔離するには、まずダッシュボード上で該当するエンドポイントのログから、端末の詳細情報を表示します。エンドポイントの詳細画面の下部に表示されている”Start Isolation”ボタンをクリックして、隔離する理由などをコメント欄に記載するだけで隔離が始まります。とても簡単な操作ですね。ただし、ワンクリックで隔離ができるかという検証のテーマに対する回答としては、2クリックとなりましたが、誤動作で実行してしまう可能性を考えると、2クリックの方がいいのかなと思いました。間違って感染していない端末を隔離してしまうと大変ですからね。

クリックで拡大できます

では、実際に①~⑤までの検証方法を実施したエンドポイント側の動画を掲載します。残念ながらダッシュボード側で隔離する動作については動画でお見せすることができないのですが、上図の通りの作業を別の端末で実施しているところ想像しながら見て頂ければと思います。

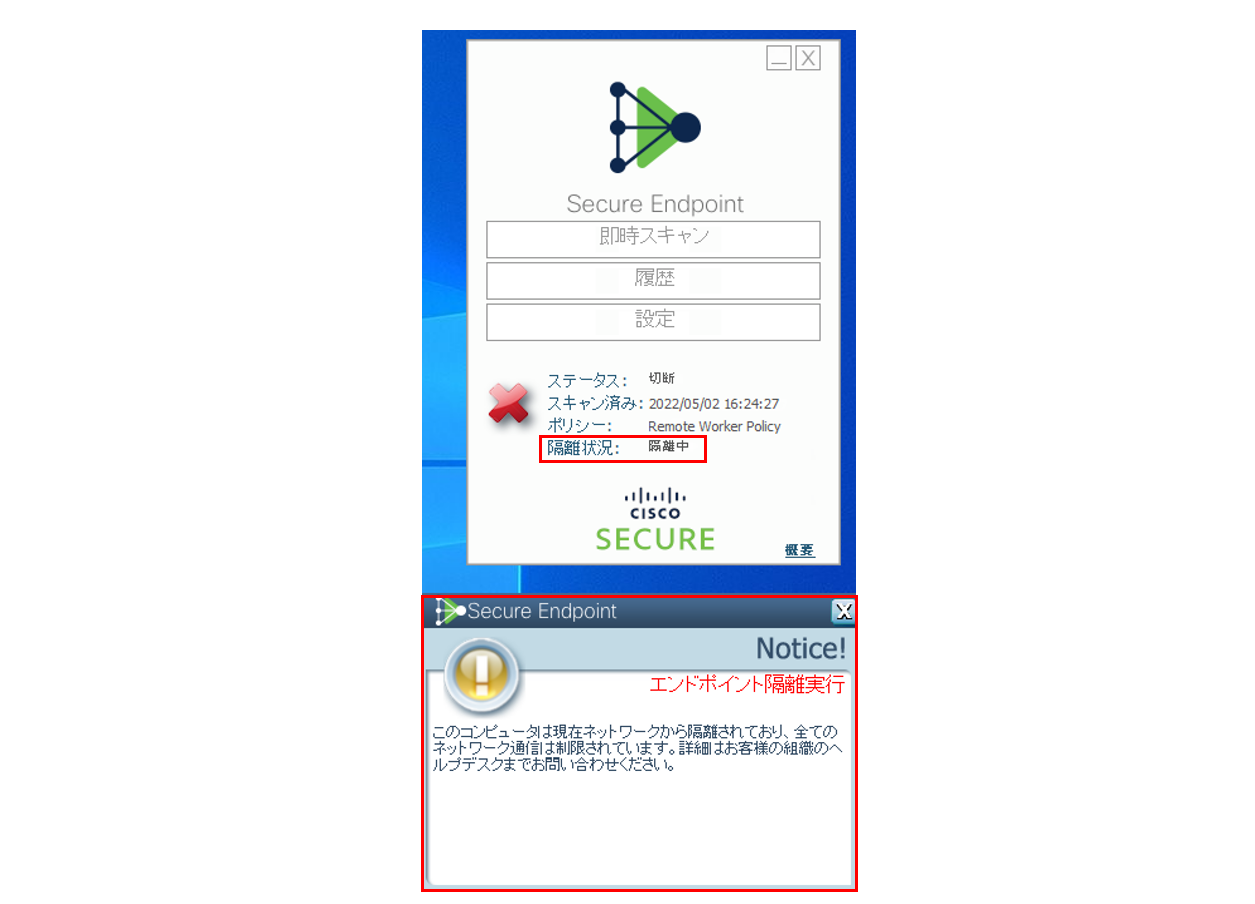

インターネット環境によって隔離に掛かる時間は異なりますが、今回私が検証した環境ではなんと5秒も掛からずにネットワークから隔離されました。Secure Endpointが、感染した端末をいかに迅速にネットワークから切り離すことができるかが確認できたかと思います。動画にもあるとおり、隔離されている間はインターネット(本検証ではwww.yahoo.co.jp)へのアクセスは禁止されますが、Secure Endpointクラウドへのアクセスはキャプチャ結果の通り継続して行われている事も確認できました。また隔離実行時にはエンドポイント上にもアラートメッセージが表示されます。

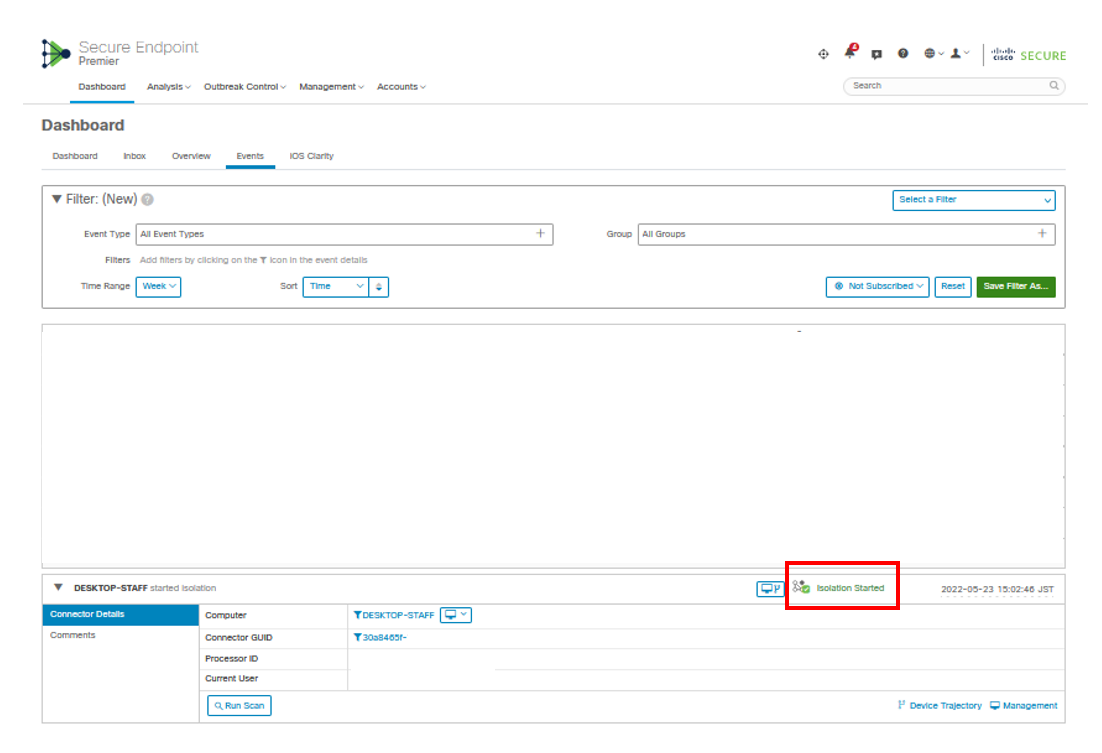

次に管理者側のダッシュボード上でも対象のエンドポイントが隔離されているログを見ていきます。以下は、ダッシュボード上のEventページからの抜粋になります(一部マスキングしています)が、こちらでも対象のエンドポイントの隔離が実行されている事を確認できました。

クリックで拡大できます

最後に隔離した端末をネットワークに戻す手順ですが、ネットワーク隔離実行時と同様の流れになります。下図にあるように、現時点では対象のエンドポイントは隔離されている状態(isolated)になっています。ネットワークに復旧させるために、”Stop Isolation”をクリックし、コメント欄にコメントを記載して停止ボタンをクリックします。

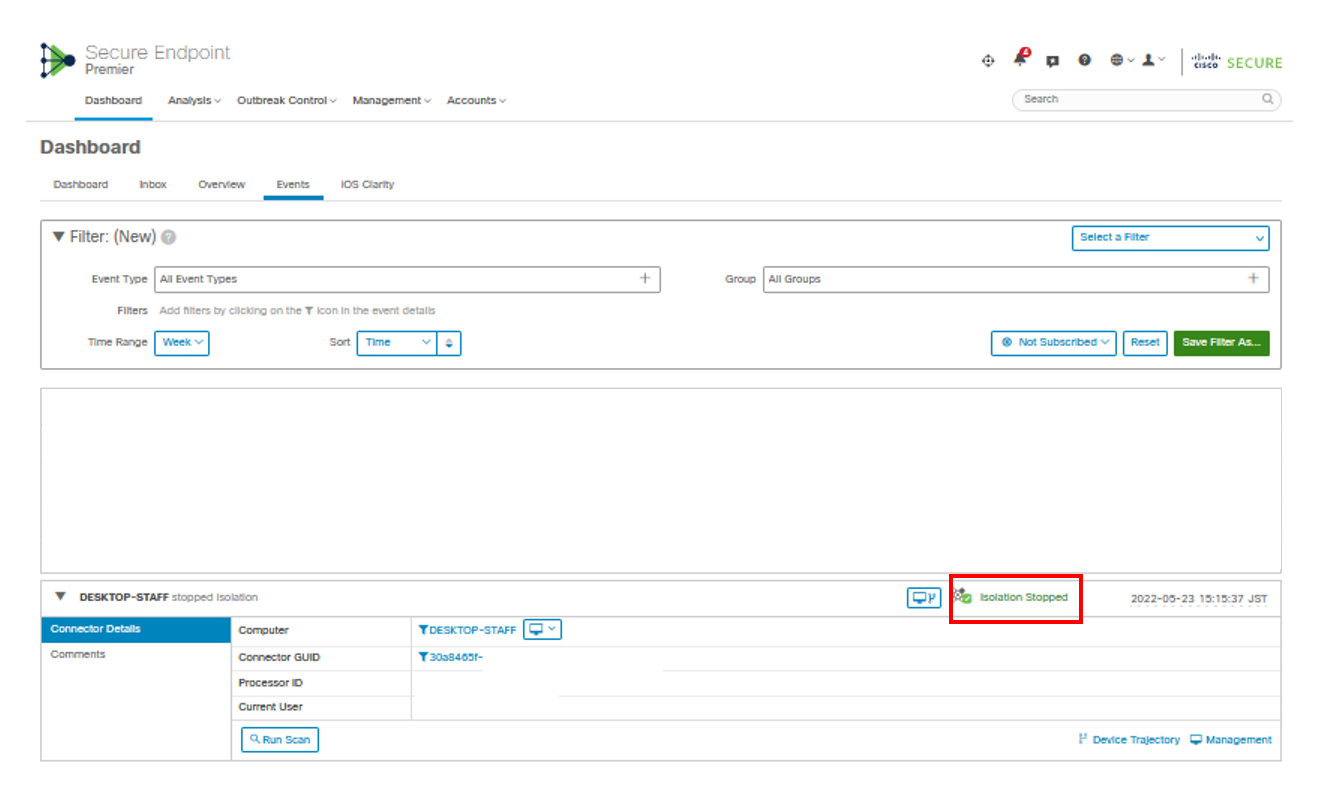

隔離時と同様にインターネット環境に依存しますが、45秒程で隔離が停止されネットワーク通信が回復しました。コネクタのステータスも”隔離されていません”となり、ネットワークに再接続できている事が分ります。

次に管理者側のダッシュボードの状態ですが、該当のエンドポイントが”Isolation Stopped”とあり、隔離が停止されたことが確認できます。

クリックで拡大できます

以上でパート2の検証が終了になります。

では、検証の目的は達成されたのか?

最後に検証全体の結果を振り返りたいと思います。

・感染した端末が管理者側のダッシュボードでタイムリーに検知されること

⇒感染した端末とリアルタイムでダッシュボード側でも検知!

・感染した端末をダッシュボードからワンクリックで隔離できること

⇒2クリックで隔離完了!

・隔離ボタンを押してから何秒で該当の端末がネットワークから隔離されるか

⇒5秒以下で隔離完了(インターネット環境に依存)!!!

・隔離した端末がネットワークアクセスできないこと

⇒Secure Endpointとの通信以外はInternetアクセスできないことを確認!

・復旧ボタンを押してから該当の端末が何秒でネットワークに再接続されるか

⇒45秒程度で復帰(インターネット環境に依存)

検証の振り返り

いかがでしたでしょうか。Secure Endpointを利用して、エンドポイントがネットワークから隔離された時にどの様な挙動になるのか、イメージを掴んで頂くことはできたでしょうか。

またPart1でご紹介したグループやポリシーの設定を見て、導入の敷居は意外と低いと感じて頂けた方もいらっしゃるのではないでしょうか。

Cisco Secure Endpointは他にも様々な機能を持っています。ネットワーク隔離後のダッシュボード上でのフォレンジック分析やマルウェア解などと言った内容もお話する機会がありましたら、どこかでご紹介させて頂ければと考えています。

最後までお付き合い頂き、ありがとうございました。

Cisco Secure Endpoint 無料トライアルのご案内

現在CiscoではSecure Endpointの4週間無料トライアルを提供しています。

エンドポイントソリューションに興味がある、あるいは、既存のエンドポイントセキュリティに不満を感じている、というお客様は無料トライアルを是非お試し下さい!

また詳細情報をもっと知りたいというお客様や製品に関するご質問などがございましたら、弊社までご連絡下さい。

本連載の他の回を読んでみる

【第1回】【リモートワークセキュリティシリーズ Vol.1】アフターコロナ、ニューノーマル時代のリモートワークセキュリティとは

【第2回】Cisco Umbrella DNSセキュリティ SASEモデル リモートワーク クラウド提供型セキュリティ ゼロトラスト

【第3回】クラウド提供型CiscoDuoではじめるゼロトラスト

【第4回】Secure EndPoint:リモートワークセキュリティの最後の砦、Cisco Secure Endpointとは

【第5回Part1】Cisco Secure Endpointで、端末をネットワークから隔離してみよう

【第5回Part2】本記事

【第6回】Cisco SecureX でリモートワークセキュリティ運用の効率化を実現

【第7回】新サービス開始:24時間体制のオンサイトサポートと安心のエンジニア現地サービス – スマートハンズサービス