こんにちは。GTM本部 GTM開発部のR.U.です。皆さまいかがお過ごしでしょうか。

今年はサッカーワールドカップや冬季オリンピックが開催されてスポーツ好きにはワクワクする1年になりそうですね!私はサッカー観戦が好きで日本代表の予選組み合わせがどうなるかと昨年からソワソワしていました。

しかし、こういう国際的なイベントの裏側ではちょっと怖い話もあります。過去の大会でも公式サイトやチケット販売システムへの攻撃、スポンサー企業を狙ったサイバー攻撃が報告されており世界中の注目が集まるタイミングは攻撃者にとっても「チャンス」になりやすいと指摘されています。混乱を狙って金銭目的や情報窃取のサイバー攻撃が増える傾向があるため注意が必要です。

だからこそ、今年は「楽しむ準備」と同時に「守る準備」も必要。企業も個人も、セキュリティ対策をしっかり見直しておきたいですね。

目次

『うちは関係ない』は最大のリスク

ランサムウェアの脅威は進化を続けて特に国内では2025年上半期に前年同期比で約1.4倍の増加が確認されています。被害の最多業種は製造業で資本金10億円未満の企業(SME)が約69%を占めたという分析もあります。以前は『大企業ばかり狙われる』と言われてきましたが、実情としては“侵入しやすさ”が重視され規模に関わらず被害が発生しています。油断は禁物です。

また、侵入が比較的容易とされる中小企業へ攻撃を仕掛けてアカウントを乗っ取り、親会社や取引先企業への攻撃に波及させる手口も多く報告されています。これが「サプライチェーン攻撃」です。自らが被害を受けるだけでなく親会社や取引先への攻撃の踏み台となる可能性があるのです。

Qilinランサムウェアの脅威

Qilinは2022年ごろから活動が報告されたランサムウェア集団(別名:Agenda)で、RaaS(Ransomware as

a Service)モデルを採用し、暗号化+情報公開の二重恐喝で被害を拡大させることが知られています。

Go(Golang)やRustで実装された亜種も観測されています。

出典: U.S. Department of Health and Human Services(HHS) “Qilin Threat Profile(TLPCLEAR)”

※本リンク先はHHS(米国政府機関)の外部サイトです。当社はリンク先の内容に責任を負いません。

特徴は以下の通り:

- 二重恐喝戦術:暗号化+情報公開の脅迫(データ流出の示威)

- 標的型攻撃:日本の中小企業を重点的に狙う傾向

- 攻撃経路:VPN脆弱性、リモートワーク環境の不備、未適用パッチ

中でも製造業が特に危険

理由は以下の通りです。

- VPN機器やOT環境の脆弱性:古いシステムが多く、パッチ適用が遅れがち

- 業務停止の影響が大きい:生産ラインが止まれば、納期遅延や取引停止で信用失墜

これらの要因から生産ライン停止による金銭的ダメージが大きい製造業は身代金の回収確率が高いと見なされやすいことが指摘されています。直近のレポートでも製造業はランサムウェア被害の主要ターゲットであり続けていると報告されています。

※繰り返しですが攻撃者は侵入しやすさと金銭化の確度を重視する傾向にありますので、業種問わず対策が必要です。

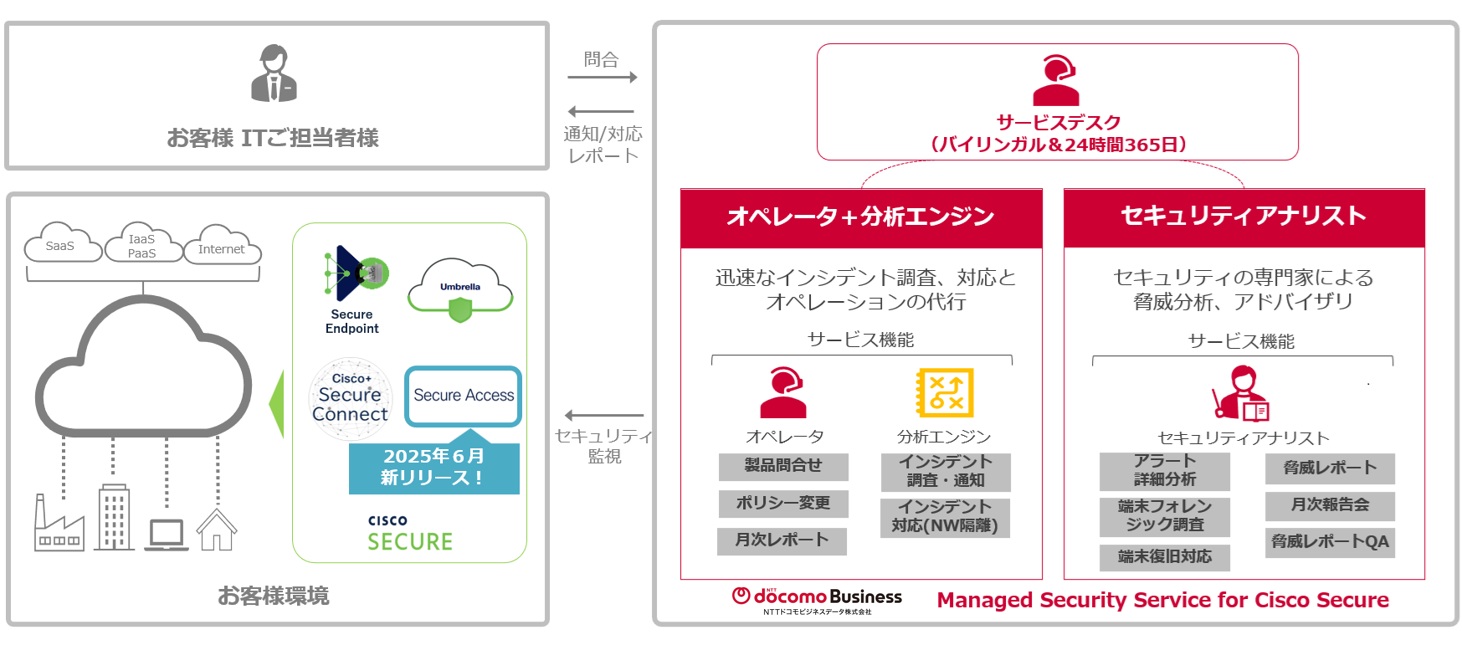

Managed Security Service for Ciscoで脅威対策

ここまで皆さんに迫りくる脅威についてお伝えしましたがここからは対抗策について解説していきます。セキュリティ対策で陥りやすい落とし穴は、対策製品の導入をしたものの入れっぱなしでアラートやログのチェックが出来ていないなど適切な運用が出来ていない点です。

特に中小企業ではセキュリティ担当者が少ない他の業務と兼務をしている等の事情があり、セキュリティ運用に稼働が割けないといった課題感があるのではないでしょうか。

そんな課題にお答えするのが、NTTドコモビジネスデータが提供するSOCサービス、 「Managed Security

Service for Cisco(略称MSS for Cisco)」 です。

MSS for Ciscoの特徴

主な特徴は以下です。

- 独自の分析エンジンよる、24時間365日対応の迅速な解析・対応

- セキュリティ専門家による深いインシデント調査・復旧

- SASEとEndpointの連動性のあるサービス

- 柔軟な料金体系(ID課金/対応件数課金のモデルを用意)

MSS for Ciscoは独自で開発した分析エンジンによりアラートの解析を行い、脅威と判定された場合は即時に端末のNW隔離を行います。インシデント発生時の初動対応をいち早く行えるために被害を最小限に食い止めます。

インシデント発生時には被害状況の正確な把握をして原因を取り除いて復旧する必要があります。MSS for

Ciscoでは、経験豊富なセキュリティアナリストが被害端末のフォレンジック調査、調査結果を基にした復旧作業を代行します。

またMSS for Ciscoでは4つのセキュリティ製品を対象にサービス提供しています。端末のアクセス経路を保護するSASE(Secure Access Service Edge)で検知したアラートを起点に、EDR(Endpoint Detection and

Response)のログを調査するなど、連動したサービスを提供することが可能です。

まとめ

サイバー攻撃の脅威は年々増加しランサムウェアは中小企業や製造業を中心に深刻な被害をもたらしています。

こうした状況下で限られたリソースでも効果的なセキュリティ対策を実現するには、専門的な知見と運用力を持つSOCサービスの活用が有効です。

NTTドコモビジネスデータはCisco製品の知見・導入実績を活かし、お客様のビジネスを守る最適なソリューションの提供からハイレベルなSOC運用まで一貫して提供しています。セキュリティに関するご相談はNTTドコモビジネスデータまでお気軽にお問い合わせください。

NTTドコモビジネスデータへのCisco製品のご相談について

NTTドコモビジネスデータはCisco製品に関する豊富な知識と実績を持つ企業です。

ネットワーク、クラウド、セキュリティなどCisco製品を活用したソリューションを幅広く提供しています。

◆ご相談できる内容の例

① Cisco製品の導入や構成についてのアドバイス

② 御見積もりや価格に関するご相談

③ 保守・運用サービスの内容のご確認

④ セキュリティ対策やネットワーク設計のご提案

Cisco製品の導入をご検討中の方はもちろん、

既にお使いでお困りの方もお気軽にご相談ください!

↓↓↓

関連ブログ

【MSSブログVol.1】ポリシー設定と生成AIリスクを解決する方法 – Cisco Secure AccessのAI機能

【MSSブログVol.2】SASE/SSE×SOCで強化する企業セキュリティ|誤検知削減と運用負荷の大幅軽減

【MSSブログVol.3】本記事

【MSSブログVol.4】Coming Soon

【MSSブログVol.5】Coming Soon