こんにちは。GTM本部 営業企画部のYYです。

皆さまいかがお過ごしでしょうか。今回が2度目の投稿になります。

前回は自身の趣味などをITと関連付けてお話しましたが、今回は自身の普段の業務などを簡単に紹介させて頂きつつ、SASE/SSEの良い所、悪い所を忖度無しで語っていきたいと思います。

2020年度からSASE/SSEを実務で使いつつ、メーカーでは公表していない実機の使用感や、

意外と使える、使えない、などをプリセールスの立場でお客さまに共有してきました。

2020年度以前は一般的なルーター、スイッチなどのネットワークインフラの技術者として

20年程度過ごしてきましたが、2020年度を境にネットワークとセキュリティ領域の境目が

一気ににじみ始めた気がします。

エンジニアの活動領域としてネットワークとセキュリティの技術者は別物、という認識でしたが、SASE/SSEのソリューションの登場とともに、今では技術領域を分けて考えるのは難しいと

感じます。

活動の信念としてはお客さまに事実を正しくお伝えすることを意識的に心がけてきました。

良いことも悪いことも正直に情報をお伝えすることで、長いお付き合いにつながると信じて日々活動を行っています。

この投稿も同様に自身が感じた良いと思う点、悪いと感じた点などを企業の皆さまへ参考になるようにお伝えしていきたいと思います。今回は、中堅・中小企業のIT担当者さまの目線で、

「なぜCisco Secure Accessを選択すべきか」をご紹介します。

目次

これまでとこれから

2020年以前から広がり始めたクラウド利用の急速な拡大と一般化、2020年から突然始まった

コロナ渦によるテレワークの強制・常態化により、大企業のお客さまだけでなく、中堅・中小企業のお客さまにおいてもネットワーク境界を前提とした従来型セキュリティ(境界FW+VPN)は限界を迎えています。

AIが作成したコメンテーターのような記事を書くつもりもなく、実務者の目線だと「限界を迎えている」というよりも、SASE/SSEという、より効率的なソリューションがある為、

従来の非効率な方法を選択する必要性がなくなっている、といったほうが自身はしっくりきます。

Ciscoが提供するCisco Secure Accessは、SSE(Security Service Edge)として、VPN(ZTNA) / SWG / CASB / DLP などの現代で求められているセキュリティ機能を統合提供する

クラウドネイティブなセキュリティ基盤です。

選択すべき理由その①:従来のVPNアーキテクチャ、運用の課題

多くの中堅中小企業では、以下の構成が一般的です。

社外端末 → (手段としてのVPN接続) → 境界FW → 社内ネットワーク

一般的にはIPアドレスベース(L3)、プラス、プロトコルベース(L4)でのアクセス制御になりがちではないかと思います。この方式自体は20年以上前から通信制御を行う手法としてすでに確立されている枯れた技術ですが、細かな通信制御には限界があります。

「アプリケーションベースの制御などは必要ないよ」というお客さまも多いと思いますが、VPNを終端するファイアウォールのOSをこまめにバージョンアップ出来るお客さまはほとんどいないのではないでしょうか。「やり方がわからない、人がいない」などの問題や、「通信を止められない」等の事情、様々な背景から継続的にセキュリティ対策としてのOSバージョンアップを

実施できているお客さまがどれだけ存在しているのかは疑問です。

また外部接続用のVPN終端装置(一般的にはファイアウォール)は常に外部からのポートスキャンやリモートアクセス試行などを受けています。少し負荷がかかりますが、一度通信ロギング

機能をONにして可視化してみてください。ひっきりなしに外部からの接続試行が行われているのが確認できると思います。

細かくVPNの通信制御する手法としてのZTNA(Zero Trust Network Access)までは必要なくとも、VPNの終端装置を持たない、メンテナンスする必要がなくなる、というのは中堅・中小企業のIT担当者さまにとっては大きなメリットになるはずです。

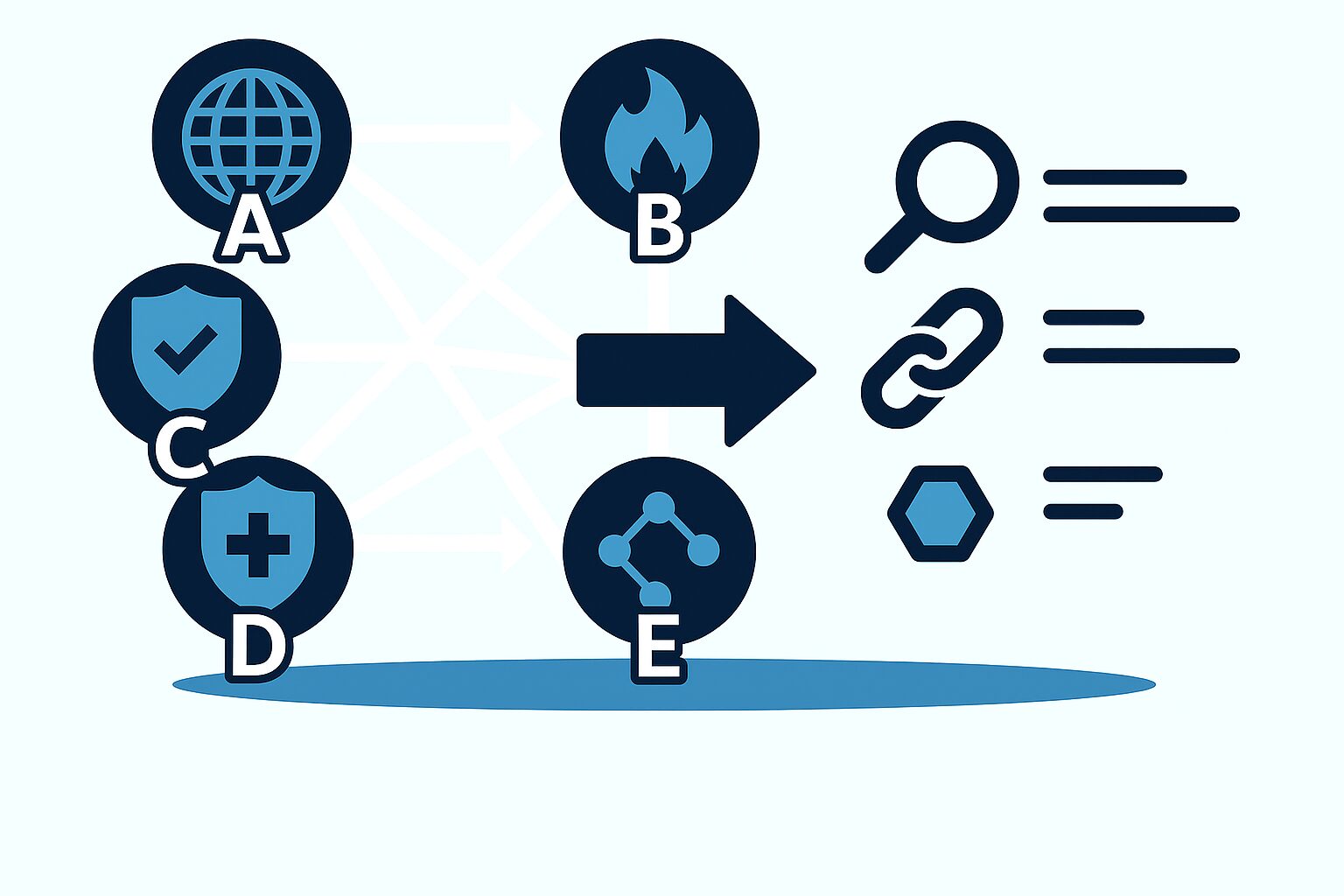

選択すべき理由その②:セキュリティ製品の分断

SASE/SSE製品が一般的になる前は、

セキュリティ製品は部分最適で製品選択をされていたと思います。

・ ウェブフィルタはA社

・ ファイアウォールはB社

・ リモートアクセスはC社

・ エンドポイントセキュリティ(アンチウイルス)はD社

・ サンドボックスはE社

サンドボックスまで個別に導入している中堅・中小企業のお客さまは少ないと思いますが、

その時その時で必要な機能毎に比較表を作り、○×やセキュリティ製品ベンダーの説明会を経て導入製品を選択されていたのではないでしょうか。

この結果、

・ ポリシー不整合

・ ログ分散

・ 障害切り分け困難

などが発生することが容易に想像できます。通信フローは全ての製品間を通っているので、

ポリシー不整合が発生するはずはないのですが、人間が運用すると継続的に同じ品質でやり通すことが難しくなってしまいます。これはIT担当者さまのスキルや人間性の問題ではなく、

体制が相当分厚くないと誰がやっても同じ結果になると思います。部分最適で良い製品を入れたとしても、運用に一貫性がなければ宝の持ち腐れになってしまいます。

Cisco Secure Accessは、

・ 単一ポリシーエンジン

・ 単一管理コンソール

・ 単一ログ基盤(XDR連携時)

を前提に設計されており、構成管理・トラブルシュート・運用負荷を大幅に削減できます。

複雑怪奇なポリシーは必要ありません。一つの管理コンソールで全体をコントロールできる、

というのは継続的な運用の可能性を大幅に上げる事が出来ると思います。

実際にはエンドポイントからSaaS管理までの全体を一つのソリューションで管理できる訳では

ないのですが、製品を可能な限り少なくし、構成をシンプルにすることが運用の品質を継続的に

保つ第一歩になります。

どの課題にどの製品を選択しようか、と比較に時間を使う必要はありません。

どの製品ならば運用が継続的に行えるのか、の視点を第一優先に掲げ、体制に余裕があるのであれば複数製品も検討に入れれば良いですし、余裕がなければオールインワンのSASE/SSE製品を

選択すればよいと思います。

洗濯機と乾燥機も最近では個別で購入する方は少数派ではないかと思います。ただ、SASE/SSEはカスタマイズ性に限界もある為、単純に全ての企業でSASE/SSEの方が優れているというつもりはありません。「あまり凝った使い方はしていないし、こだわりがある訳ではない、セキュリティの強化が第一目的」というこだわりのないの方にはSASE/SSEがあっている可能性があります。

選択すべき理由その③:拡張性と運用性をバランス良く両立できる

クラウドベースのアーキテクチャ

Cisco Secure Accessは、

CiscoのグローバルPoP上で提供されるフルマネージドSSEサービスです。

スケーリングはメーカー側で吸収し、細かいサイジングは必要ありません。中堅・中小企業さまにとって重要な点は、「設計・構築・保守」に人を割かなくて良いという点です。既存Cisco製品との技術親和性も考えられており、特にCisco環境を既に利用している場合、

以下の連携が強みになります。

・ Cisco Secure Client(旧Anyconnect)

・ Cisco Secure Endpoint(旧Cisco AMP)

・ Meraki / Catalyst(Merakiは融合予定)

・ IDベースポリシー連携(Cisco Duo)

・ Secure Network Analytics / XDR(旧Stealth WatchおよびSecureX)

・ ログ統合・相関分析(Splunk)

将来的に、

・ SOC連携(NTTドコモビジネスデータ提供サービス)

・ XDRによる相関分析及び自動対応

まで見据えた拡張可能なアーキテクチャを、中堅・中小のお客さまでも段階的に採用できます。

連携を行わなかったとしても、セキュリティ強度は間違いなく強化されます。

Cisco Secure Accessは、

「大企業のお客さま向けの高度なセキュリティ」ではなく、

👉 限られた人員でもゼロトラストを実装できる現実解 と言えます。

まとめ

Cisco Secure Accessは価格や運用性が中堅・中小企業のお客さまに適していると思いますし、SASE/SSEのコンセプトそのものがお客さまがかかえる課題にマッチしていると思います。

技術的観点から見た導入理由を整理すると

・ オンプレミスのVPN前提を捨て、

ZTNAもしくはVPNaaSでセキュリティ強化と運用の簡素化を図れること

・ SWG / CASB / DLP / ZTNAを単一SSEとして運用でき、

オールインワンで必要な機能を網羅していること

・ クラウドネイティブで、設計・運用・拡張の負担が軽いこと

まずはお気軽にご相談いただき、現場で直面されている課題をお聞かせください。

お客さまに寄り添いながら、最適な解決策をご一緒に考えさせていただきます。

NTTドコモビジネスデータへのCisco製品のご相談について

NTTドコモビジネスデータはCisco製品に関する豊富な知識と実績を持つ企業です。

ネットワーク、クラウド、セキュリティなどCisco製品を活用したソリューションを幅広く提供しています。

◆ご相談できる内容の例

① Cisco製品の導入や構成についてのアドバイス

② 御見積もりや価格に関するご相談

③ 保守・運用サービスの内容のご確認

④ セキュリティ対策やネットワーク設計のご提案

Cisco製品の導入をご検討中の方はもちろん、

既にお使いでお困りの方もお気軽にご相談ください!

↓↓↓

関連ブログ

【MSSブログVol.1】ポリシー設定と生成AIリスクを解決する方法 – Cisco Secure AccessのAI機能

【MSSブログVol.2】SASE/SSE×SOCで強化する企業セキュリティ|誤検知削減と運用負荷の大幅軽減

【MSSブログVol.3】『うちは関係ない』は危険!ランサムウェアは中小企業も狙っている

【MSSブログVol.4】ハイブリッドワーク時代に必須!Cisco Secure Accessでセキュリティと快適さを両立

【MSSブログVol.5】本記事

【MSSブログVol.6】Coming Soon

【MSSブログVol.7】Coming Soon

【MSSブログVol.8】Coming Soon

【MSSブログVol.9】Coming Soon