▽前回の連載はこちら!

【第3回】クラウド提供型CiscoDuoではじめるゼロトラスト

こんにちは。GTM本部ISDのRMです。過去3回に渡って連載しているセキュリティブログですが、今回は「Ciscoのエンドポイントセキュリティについて」となります。

エンドポイントとは一般的に「末端」、「終端」を指す言葉ですが、ITの世界では転じてネットワーク上に接続されたデバイス、例えば、サーバ、PC、スマートフォンやタブレット端末などを意味します。それらのデバイスは末端の情報端末でありながらも、最も頻繁にインターネット上のリソースにアクセスする為の入り口でもあり、企業や個人のデータがたくさん詰まった情報の宝庫だと言えます。本ブログでは、エンドポイントの重要性や一般的なエンドポイントセキュリティ製品の特長、そしてCiscoが提供するエンドポイントセキュリティについて、という流れでお話ししていきます。

※本ブログ内の図や表は一部を除いて、Cisco社の資料を活用しております。弊社にて独自で調査し作成した資料につきましては、予告なく変更される場合がありますので、あらかじめご了承ください。

目次

エンドポイントセキュリティの重要性について

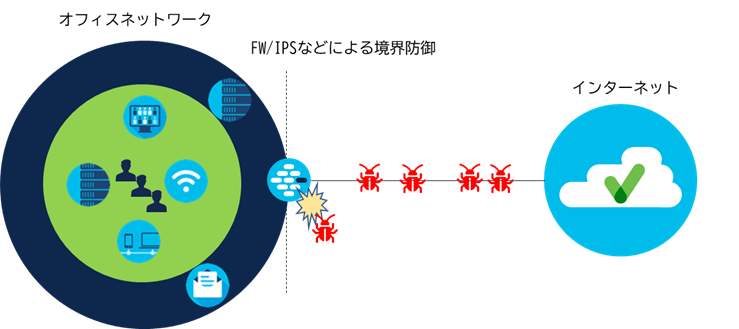

ネットワークにおけるセキュリティ対策は、多くの企業の課題ではありましたが、IT投資の優先順位としては、あまり重要視されていませんでした。また、ネットワークにおけるセキュリティの中心は、インターネットからプライベートネットワーク(LAN)側を守る為のFirewallやIPSなどの、いわゆる水際対策に重点が置かれていました。

しかし、近年になってエンドポイントセキュリティの重要性も高まりつつあります。いくつかの要因があるとおもいますが、まず、サイバー攻撃の目的の変化と巧妙化が挙げられます。従来、サイバー攻撃というと目的が愉快犯的、あるいは自分のハッキング能力を見せつける為の攻撃やアノニマスに代表されるハクティビスト(政治的・社会的なメッセージ性をもってサイバー攻撃を行う集団)などによる攻撃が多かったのですが、近年では標的型サイバー攻撃やランサムウェアと言った企業や個人の端末を攻撃し金銭を要求する様なサイバー攻撃へと変化しています。攻撃の媒体もメール、フィッシングサイト、ソーシャルエンジニアリング、サプライチェーンを利用した攻撃などなど、普段注意をしていても気が付かない程の巧妙さで、あるいは注意喚起の裏を突くような攻撃手法で脅かしてきます。これらの進化する攻撃は従来の水際でのセキュリティ対策を容易にすり抜け多くのエンドポイントに被害をもたらしています。

新型コロナウイルスの大流行による働き方の変化も、エンドポイントセキュリティの重要性を高めています。従来の水際対策は境界型セキュリティとして企業内のネットワークを守る事を意図したセキュリティアーキテクチャーになりますが、エンドポイントが物理的に境界型セキュリティの内側にある事を前提としています。社外からVPNで接続するといったケースもありますが、基本的には会社に出社し、社内でエンドポイントを使用する働き方がここ2,3年前での常識でした。

境界型セキュリティ

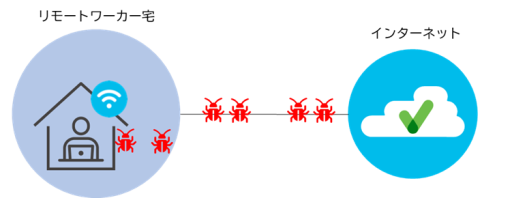

しかし、リモートワークが一般的に普及し、自宅から業務を行う事になった今、これまでの境界セキュリティの概念は意味を持たなくなってしまいました。つまり、守らなければならないエンドポイントが境界の外側に移動してしまった為、境界セキュリティによるチェックが機能しなくなってしまったという事です。エンドポイントは身の回りを守るものが無い脆弱な状態で、インターネットに無防備にさらされる事になっていしまっているのです。この様な背景から、エンドポイントセキュリティの重要性は高まり、非常に注目を集めるIT投資の分野となってきています。

リモートワーク環境でのセキュリティ脅威

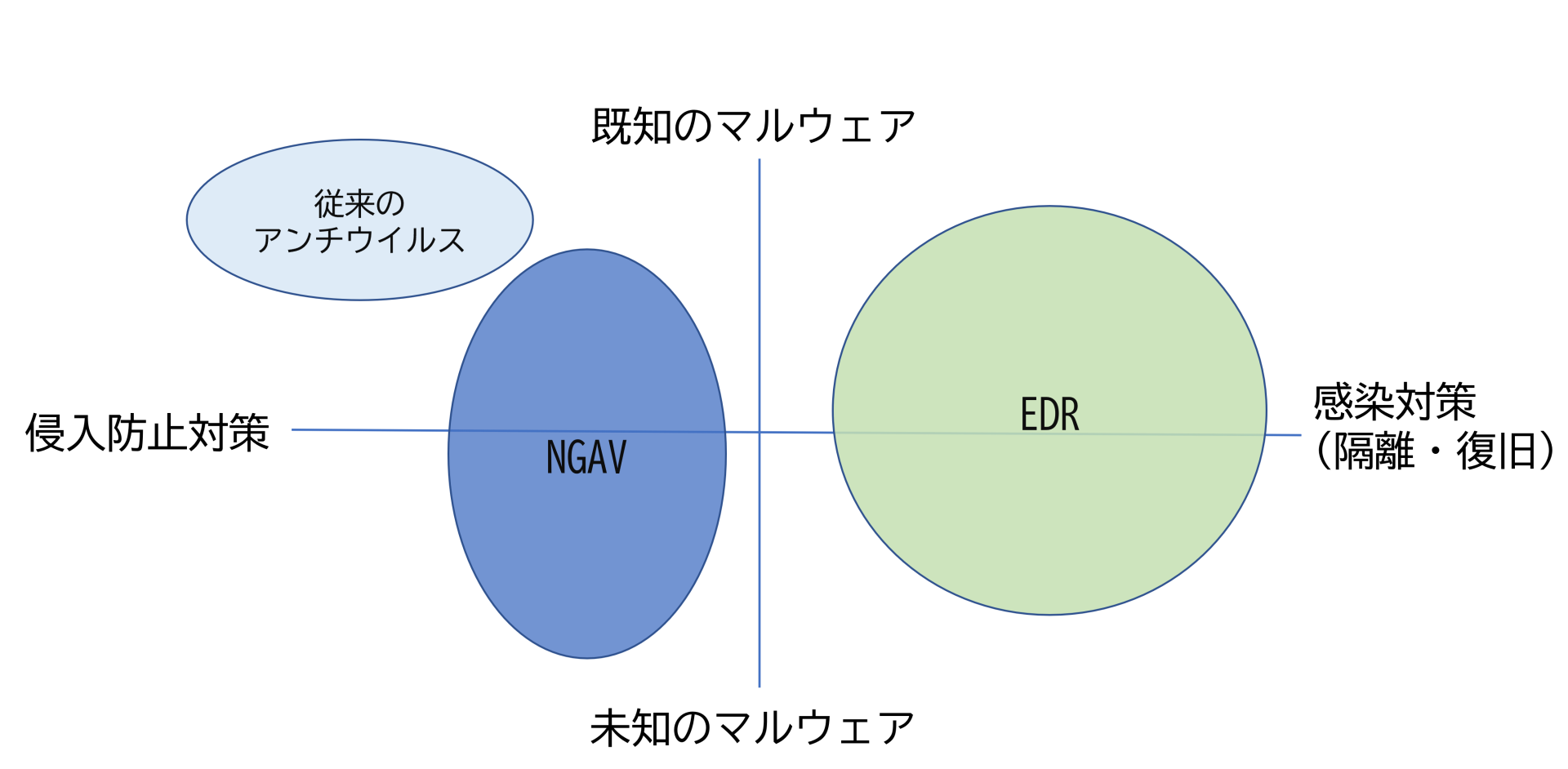

エンドポイントセキュリティの種類

一口にエンドポイントセキュリティといっても、製品種類は様々にありますが、基本的にはEPP、NGAV、EDRの3種類に分類することができます。どれもエンドポイントのセキュリティ対策という点では一緒ですが、それぞれ違った性質を持ちます。また、NGAVは正式名称ではなく俗称である為、セキュリティメーカによって呼び方が変わったり、EPPとNGAVは一つのセットとして分類する場合もあります。以下にそれぞれの違いを簡単に説明していきます。

EPP(Endpoint Protection Platform)

EPPの目的は、文字通り感染防止対策となり、マルウェアなどの脅威をエンドポイントに侵入させない為の事前対策に焦点を当てています。EPPはいわゆる従来型のアンチウウイルス(AV)であり、動作の仕組みとしては、シグニチャと呼ばれるマルウェアが持つデータや攻撃の特徴的なパターンを定義データベースに蓄積していき、そのデータベースと感染の疑いのあるファイルを照合する事でマルウェアかそうでかないかを判断し、検知・隔離をするといった動作です。一昔前に流行したマルウェア対策ソフトなどがEPPの一例ですが、性質上、既知の定義済みウイルスに対しては有効ですが、未知のマルウェアや、PCのOSに本来備わっている機能を悪用して不正コードを実行するファイルレスマルウェアなど、進化した攻撃に対しては全く無力である事が課題となりました。

NGAV(Next Generation AV)

そこで新たに注目された技術がNGAVになります。NGAVは従来のアンチウイルスの仕組みであるパターンマッチング機能に加えて、ファイルの不正な動作や通常とは違う振る舞いからマルウェアを特定する振る舞い検知機能、何十万種類ものマルウェアデータを高度な機械学習アルゴリズムで解析させマルウェアを検知するAI・機械学習機能、マルウェアだと断定しきれないファイルやプログラムなどを仮想環境上で動作させその挙動を確認し検知力を高めるサンドボックス機能などを用い、未知の脅威からエンドポイントを守る事を目的としています。ただし、マルウェアや攻撃手法は日々進化しているので、NGAVの導入により全ての未知の脅威の侵入を事前に防げるかというと、残念ながらそうではありません。

NGAVも従来のアンチウイルスもマルウェアをエンドポイントに侵入させない事を目的とした技術であることから、本質的には両者とも事前対策に焦点を当てた製品になります。また、最近ではこれら2つを合わせてEPPとして捉える風潮もあります。

EDR(Endpoint Detection & Response)

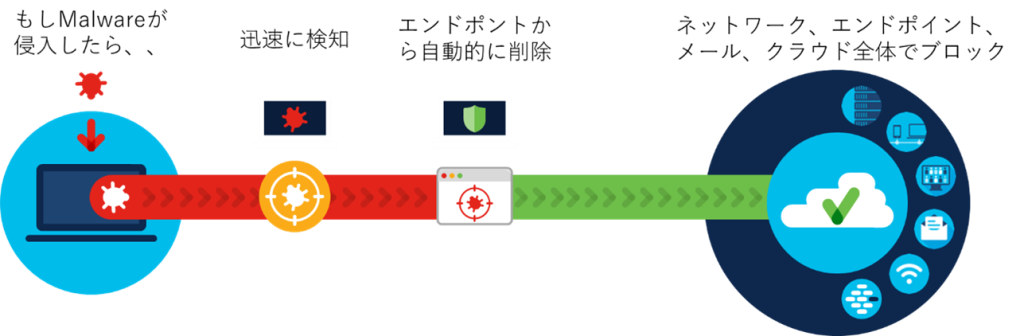

マルウェアの侵入を事前に防ぐという思想に基づくEPPやNGAV製品とは異なり、EDRはマルウェアに侵入された後の事後対策に主眼を置いています。つまり、マルウェアの侵入を事前に全て防ぐ事は難しいので、侵入される事を前提に、いかに早急に検知・隔離を実行し、感染拡大を防ぐのと同時に、感染ルートの特定と感染原因の究明、そして復旧、という一連のプロセスを用いてインシデントレスポンスを実行するという考えになります。EDRは感染後の対策という性質から、運用者に掛かる負荷はEPPやNGAVよりは高くなりがちです。

エンドポイントセキュリティ製品の位置づけ

ここまでざっとエンドポイントセキュリティの種類について説明してきましたが、どれか一つの製品を導入すればエンドポイントの安全性が担保されるという訳ではありません。EPPやNGAVだけでは、巧妙化したマルウェアの侵入を完全には防げませんし、EDRだけですと、そもそも水際対策が無い為、マルウェアの攻撃を無防備に受けてしまう危険性が非常に高くなるのと、感染後の事後対応に忙殺される事になります。

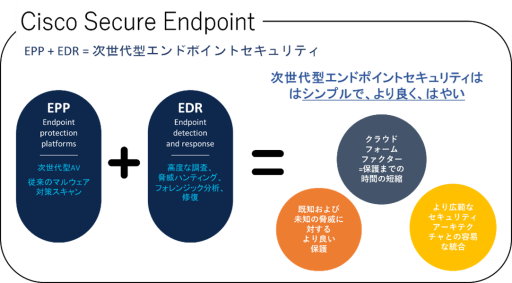

従って、効果的にエンドポイントセキュリティを使用するには、EPP(従来のアンチウイルスやNGAV)で侵入経路を厳しくチェックし、マルウェア侵入の可能性をできる限り低くした上で、すり抜けてしまったマルウェアはEDRでしっかりと事後対策を施すという様に、両方の機能を併用する事が推奨されます。

| 目的 | 従来のアンチウィルス | NGAV | EDR |

|---|---|---|---|

| 特徴 | パターンマッチング方式を用いて既知のマルウェアを検知 | マルウェアの振る舞いや高度な機械学習によるパターン解析でウイルスを検知 | エンドポイントの挙動を監視し、マルウェア侵入後の検知・隔離・拡散防止・原因特定 |

| メリット | 比較的安価・導入に手間がかからない | 既知・未知のマルウェアを問わず対処が可能 | EPPでは検知できなかったマルウェアに対応し被害を最小限に抑える |

| 注意点 | 定義されたファイルしか検出できないので未知のマルウェアに対処できない | マルウェアがすり抜けてしまった場合は対処できない | 継続的な運用が必要 |

エンドポイントセキュリティの各特徴

Cisco Secure Endpointとは

エンドポイントソリューションの種類とその機能についてはなんとなく理解いただけたかとは思いますが、いざ導入するにあたってネックになるのが、どの製品を選べばいいのかという事だと思います。エンドポイントセキュリティ製品は世の中にたくさん溢れていますし、どの製品の組み合わせで事前事後対策を行うかなどを検討し始めると、機能の重複や不足、予算など、色々な課題が出てきます。そんな課題を解決してくれるエンドポイントソリューションがCisco Secure Endpoint(旧AMP for Endpoint)になります。Cisco Secure Endpoint(以降、Secure Endpointと呼びます)は、従来のアンチウイルスとNGAV、そしてEDRの機能を全て盛り込んだ、「次世代型エンドポイントセキュリティ」です。

Cisco Secure Endpoint Security

Secure Endpointのアーキテクチャー

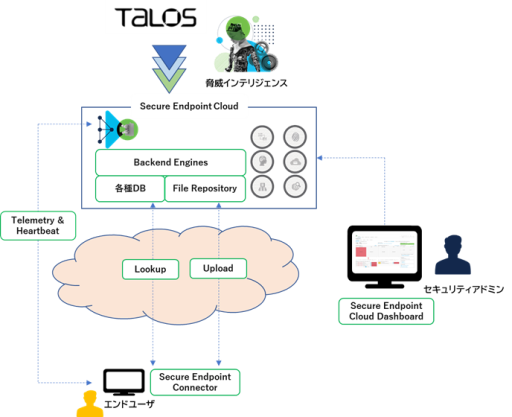

まずSecure Endpointがどういう構成で成り立っているのか概要を簡単に紹介したいと思います。以下の図にある様に、Secure Endpointは大きく4つの要素—管理ダッシュボード、エンドポイントコネクタ、Secure Endpointクラウド、そしてCisco Talos—で構成されます。管理ダッシュボードでは、エンドポイントに適用するグループやポリシーなどに関する設定機能と、マルウェアなどの侵害の兆候の監視、分析、原因特定などを一元管理する為のモニタリング機能を持ちます。エンドポイントコネクタは各エンドポイントにインストールするソフトウェアパッケージで、設定したポリシーに沿ってマルウェアや他の脅威を監視・隔離、また、エンドポイントが持つテレメトリ情報をSecure Endpointクラウド上に提供する役割を担います。

次にSecure Endpointクラウドは、エンドポイントからの情報を吸い上げ、エンドポイントの健康状態を管理したり、エンドポイントで検知したマルウェアのファイルを蓄積し、その情報をクラウド上のインテリジェンスと連携しながら、脅威情報をフィードバックします。そして最後の要素であるCisco TalosはSecure Endpointだけでなく、Ciscoセキュリティ製品の全てを支える脅威インテリジェンスです。非政府系組織としては世界最大規模となるTalosは、400名を超える専任脅威リサーチャーやデータサイエンティストを擁し、1日に150万件以上のユニークなマルウェアサンプルを解析し200億以上の脅威をブロックしています。Talosで解析された脅威・脆弱性情報は常にSecure Endpointクラウドと連携し、エンドポイントを脅威から守ります。

Cisco Secure Endpointの全体アーキテクチャ概要

Secure Endpointのライセンス体系

Secure EndpointはUmbrellaやDuoと同様に、機能毎のサブスクリプションライセンスとなっており、使用したい機能に合わせてライセンスを購入する必要があります。ライセンス体系は以下の表のとおり、Essential, Advantage, Premierの3段階からなります。基本的に下位互換となっており、AdvantageはEssentialsの機能とAdvantage特有の機能をカバー、PremierはAdvantage以下の機能とPremier特有の機能が使用できる、という構成です。1つ注意する点としては、Secure Endpointはクラウド型でもオンプレミス型でも提供可能ですが、オンプレミス版の場合はEssentialsライセンスのみの対応となります。

| Essentials | Advantage | Premier | |

|---|---|---|---|

Next Generation Antivirus Protection (NGAV) | 〇 | 〇 | 〇 |

| Continuous Behavioral Monitoring | 〇 | 〇 | 〇 |

| Dynamic File Analysis | 〇 | 〇 | 〇 |

| Vulnerability Identification | 〇 | 〇 | 〇 |

| Endpoint Isolation | 〇 | 〇 | 〇 |

| Orbital Advanced Search | 〇 | 〇 | |

| Secure Malware Analytics | 〇 | 〇 | |

| SecureX Threat Hunting | 〇 | ||

| SecureX | Built-In | Built-In | Built-In |

| Support for Secure Endpoint Private Cloud | 〇 |

|

Cisco Secure Endpointライセンス体系

Secure Endpointの特徴

Secure Endpointは1つの製品でEPPとEDRの機能を実現します。それぞれの機能に関する特徴を幾つかご紹介します。

※以下でご紹介する機能は脅威ハンティングを除き、Essentialsライセンスで対応可能な機能となっています。

検知・防御機能(EPP/NGAV)の観点

クラウドベースのレピュテーションルックアップ(既知・亜種・未知のマルウェアの検知)

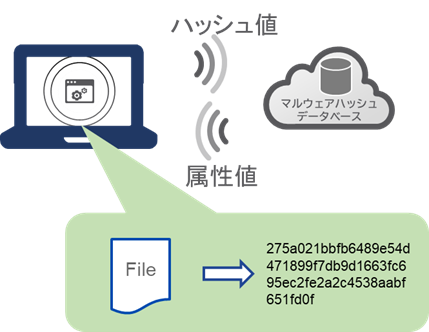

Secure Endpointコネクタからの情報を通じて、Endpointクラウドは疑わしいファイルのSHA256ハッシュ値を1対1のルックアップで判定し、既知のマルウェアを正確に分析します。ファイル本体を送らずにハッシュ値のみで照合する為、ネットワークの帯域を殆ど消費しないという利点だけでなく、Secure Endpointクラウド上のマルウェアハッシュデータベースとリアルタイムで連動する事で、常に最新版のマルウェア情報と連携する事ができます。

また、クラウド上の機械学習エンジンはCisco Talosなどのインテリジェンスから得た何十万通りの既知マルウェアデータを分析し、そこからマルウェアの特徴を把握・抽象化し、ファジーフィンガープリントや特殊な条件分岐システムを使用して亜種・未知のマルウェアを検知します。

未知のマルウェアに対するサンドボックス機能

マルウェアの疑いがあるファイルや普及度の低いEXEファイルを検出し、自動的にクラウド上のサンドボックスエンジンに送信し、ファイルの解析を実行します。管理者が手動で任意のエンドポイント上のファイルをサンドボックスへ送信して解析する事も可能です。また解析されたファイルをサンドボックス上の仮想PCに展開し、マルウェアがどのような動作を実施するのかを確認することもできます。

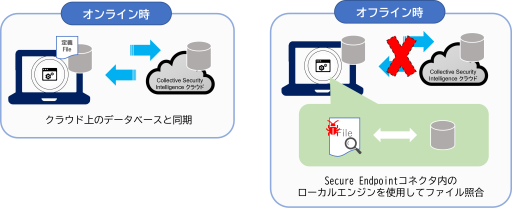

オフラインエンジン

Secure Endpointはクラウドベースの各種エンジンと連携する事でリアルタイムでの脅威検知を提供しますが、エンドポイントが常にネットワークに接続されていない場合もあります。その様な状況下でも、Secure Endpointコネクタは定義ファイルベースのローカルアンチウイルスエンジンを搭載している為、コネクタがオンライン時に定期的にクラウド上のAVエンジンと同期して定義ファイルを最新の状態に保つことで、オフライン時のマルウェア感染予防もできます。

インシデントレスポンス機能(EDR)の観点

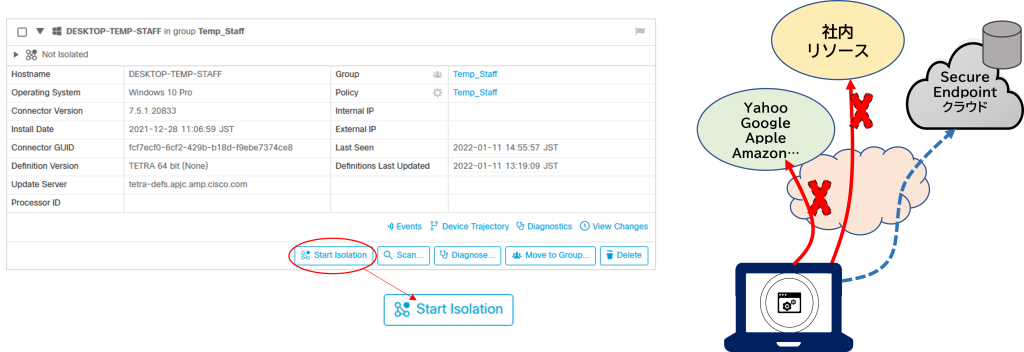

エンドポイント隔離

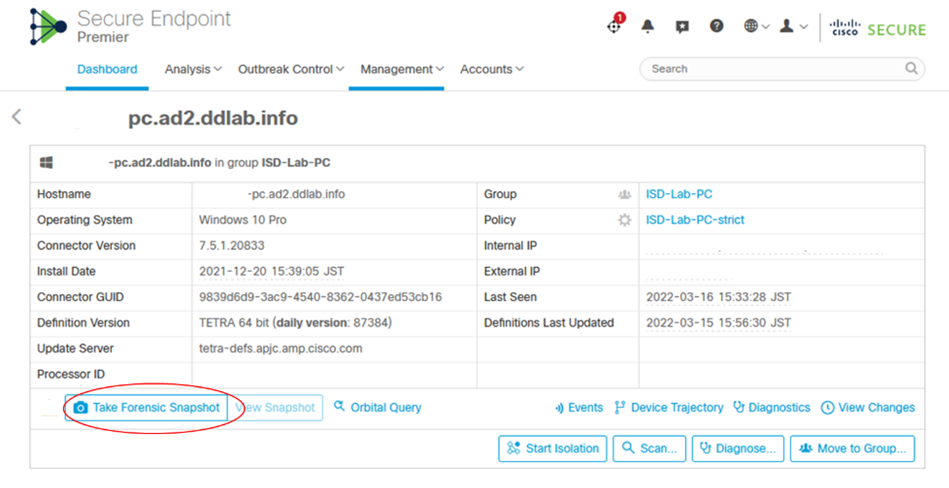

エンドポイントがマルウェアに感染した場合、まず管理者が実施する事の一つとして感染拡大の防止があります。Secure Endpointでは、感染したエンドポイントの隔離がワンクリックで実施可能です。管理者はダッシュボード上で検知したマルウェアに感染しているエンドポイントを選択し、”Start Isolation”ボタンをクリックすると、Secure Endpointクラウドを通じてエンドポイントのコネクタへ命令が届き、ネットワークを遮断します。完全に通信が途切れるわけでは無く、コネクタとSecure Endpointクラウド間の通信は継続している状態になので、感染源や感染経路の特定などのフォレンジック対応は引き続き実施できます。

感染したエンドポイントを隔離する事で、まず感染拡大の可能性を制限できました。次に実行する事は、エンドポイントで何が起こっているのか、どこから侵入してきたのか、感染したマルウェアはどういう特徴があるのか、対象の端末以外が感染している可能性はあるのか、などを分析していくことになります。Secure Endpointではこれらのインシデントレスポンスとして以下の機能を提供します。

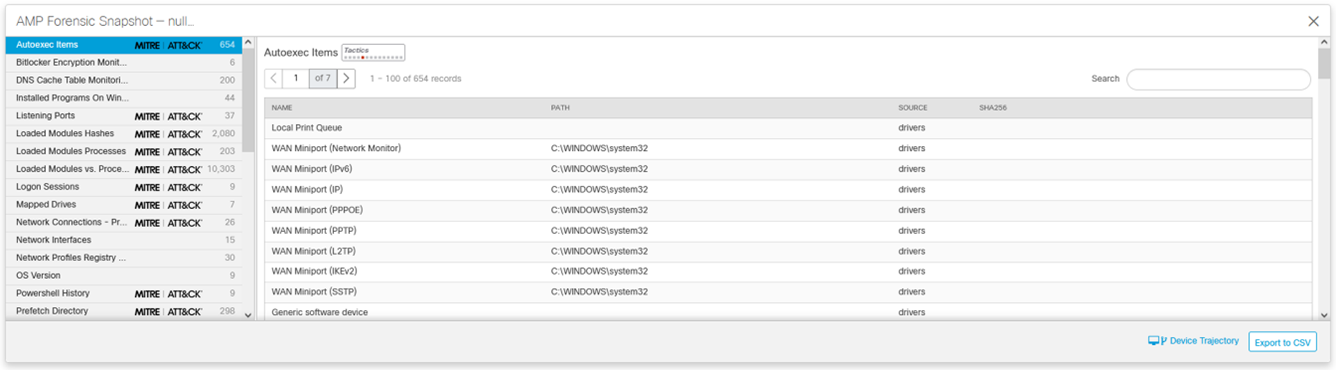

フォレンジックスナップショット

エンドポイントの特定の瞬間のステータスを取得し、問題解決の糸口を探ったり、インシデントの証跡として管理することを目的とした機能で、OSバージョンと言った基本的な情報から、起動中のプロセス、空いているポート、ログイン情報、レジストリ情報、適用済みのホットフィックス情報など、様々なデータが集められます。

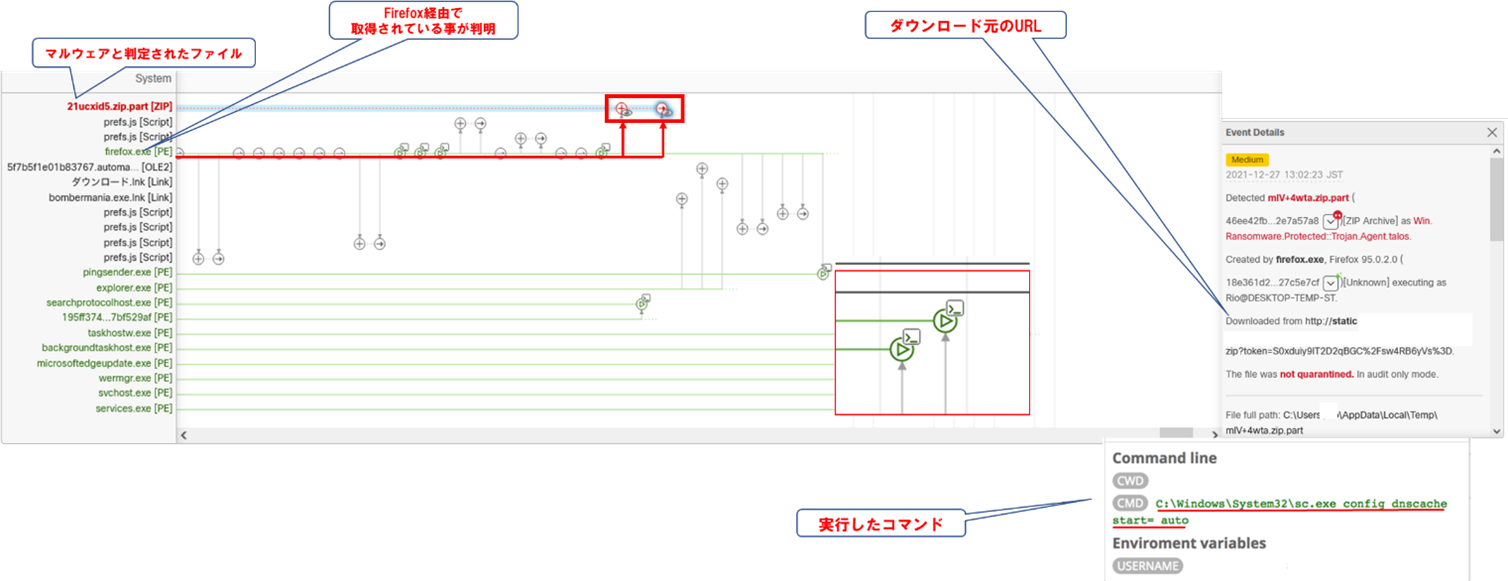

デバイストラジェクトリ

感染端末の行動を過去に遡って解析し、端末内でのファイルの動作を可視化する事で、マルウェアの侵入方法(接続元URLやIPアドレス、またはUSB経由)やC&C攻撃で使用された外部の宛先情報を分析します。コマンドラインキャプチャという別機能をオンにしておくことで、マルウェアが実行したファイルやエクスプロイト攻撃がどの様なコマンドを使用したかなどを確認することも可能です。攻撃方法を特定する事で、対処法も検討でき、再発防止、感染抑制につながります。

クリックで拡大できます

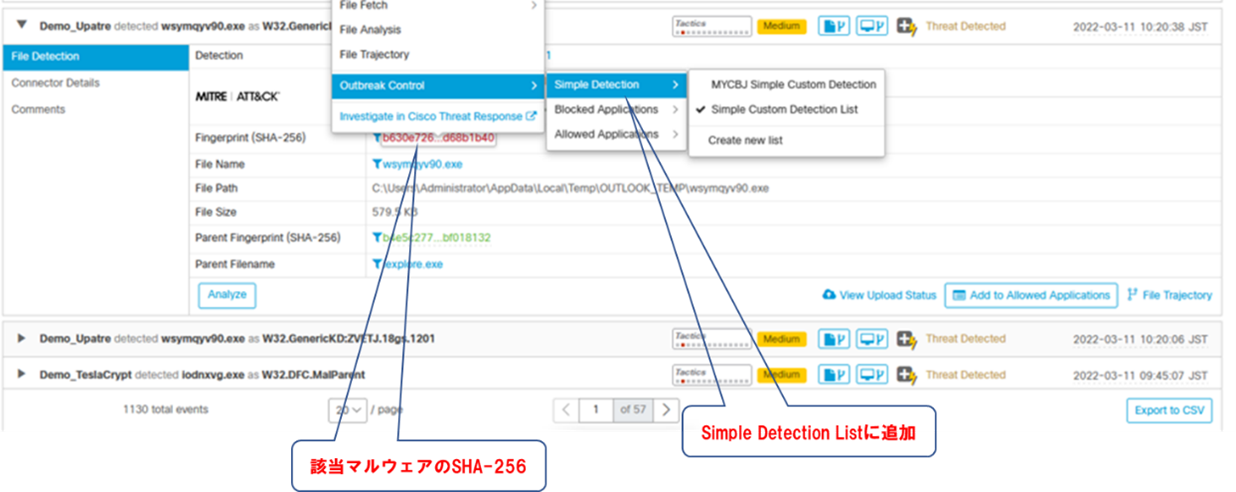

アウトブレイクコントロール(アプリケーションブロック/カスタムシグニチャ)

マルウェアが他の端末にも感染の被害を及ぼす可能性があります。Secure Endpointはダッシュボード上で該当のマルウェアやアプリケーション、悪意のあるIPアドレスなどを検知・ブロックするポリシーが簡単に作成可能です。ポリシーを作成すると、同じポリシーが適用されたグループに所属するエンドポイントに対して、定義したアクションが反映されます。マルウェアをブロックする際には複雑なシグニチャを作成する必要は無く、画面に表示されているSHA-256をそのままクリックし、リストに追加してあげるだけです。悪意のあるアプリケーションに関しても同様に、そのアプリケーションをクリックし、ブロックアプリケーションのリストに追加するだけのオペレーションになります。

脅威ハンティング

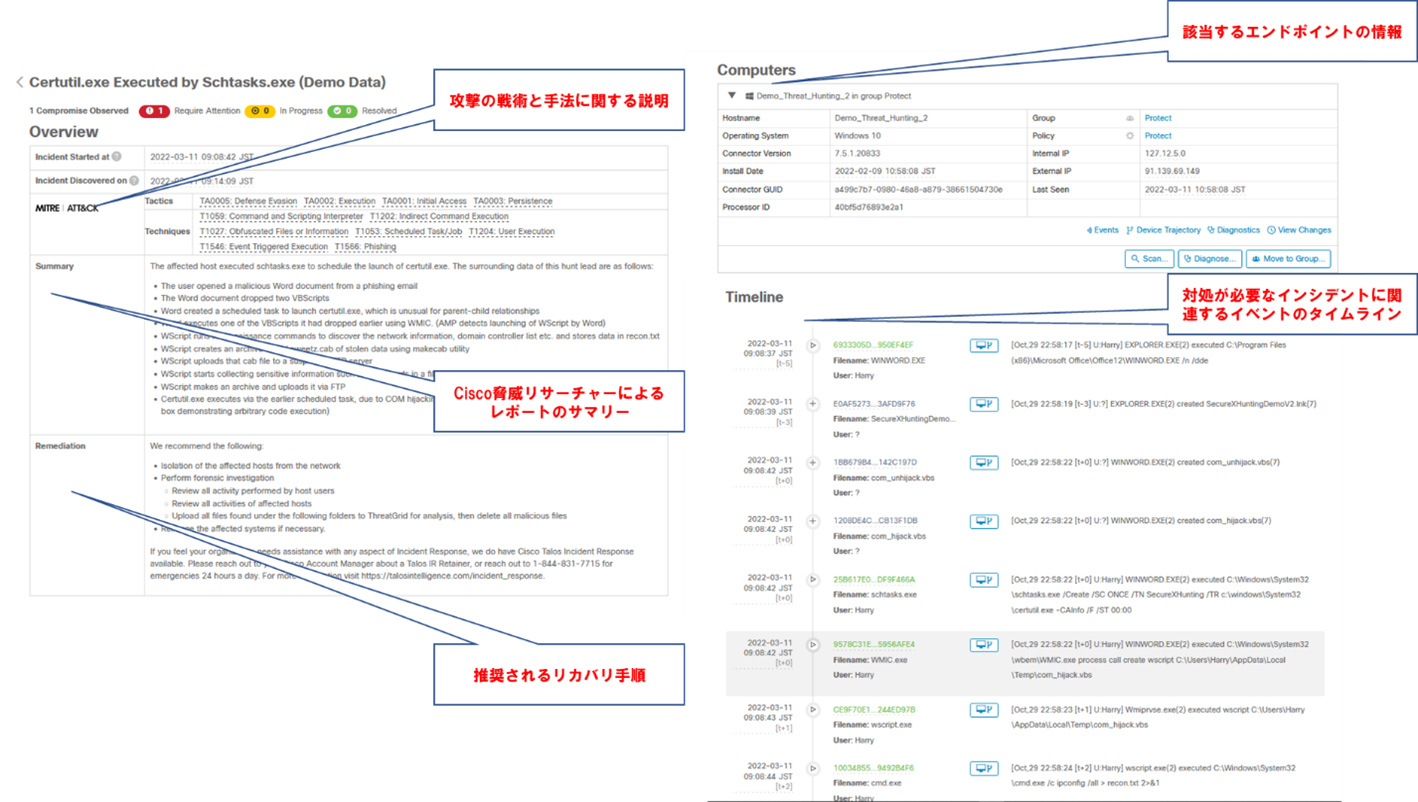

プレミアライセンスで提供されるこの機能は、Secure Endpointダッシュボード上にCiscoの脅威リサーチャーがセキュリティアナリストとして常駐しているのと同等の役割を提供します。既知のアラートや悪意のある攻撃の域を超えて、既存のネットワーク内に潜在している未知の脅威や脆弱性を探査し、プロアクティブに検出してくれます。脅威を検出した場合は検出結果として、以下の様な脅威ハンティングレポートを自動的に作成します。これにより管理者が専門的な知識を有していない場合でも、脅威ハンティング機能の力を借りて、素早い分析と次に必要な対策を講じる事が可能です。

クリックで拡大できます

Cisco Secure Endpointをより有効に活用するには

ここまでCisco Secure Endpointの機能を説明してきました。Secure Endpoint単体でも強力なセキュリティ機能が備わっている事を見て頂けたとは思いますが、これだけで終わりではありません。

Secure Endpointは他のCiscoセキュリティ製品と組み合わせる事で、さらにその効果が高まるのです。

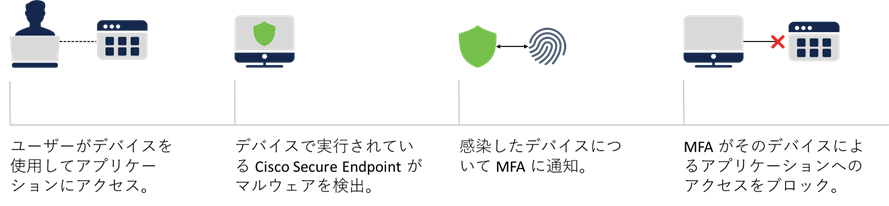

例えば、前回のブログで説明したDuoとSecure Endpointを連携すると、エンドポイントを起点としたゼロトラストを実現できます。以下の図にある様に、感染したエンドポイントを検知したSecure EndpointがアラートをDuoクラウドに通知し、特定のアプリケーションにサインインするのを自動的にブロックしてくれたり、サインイン済みのアプリケーションから強制的にログアウトさせる事ができるのです。

またDuoだけでなく、Talosと連携するCiscoセキュリティ製品の多くがSecure Endpointと連携します。クラウドやネットワーク関連のCiscoセキュリティ製品をお持ちのお客様であれば、Secure Endpointを導入することで、ネットワーク全体を通じてスケールメリットを享受することができるのが、最大の魅力です。既にCiscoのセキュリティ製品をお持ちだという方は、Secure Endpointと組み合わせる事による相乗効果を一度検討してみて下さい。

導入はいたってシンプル

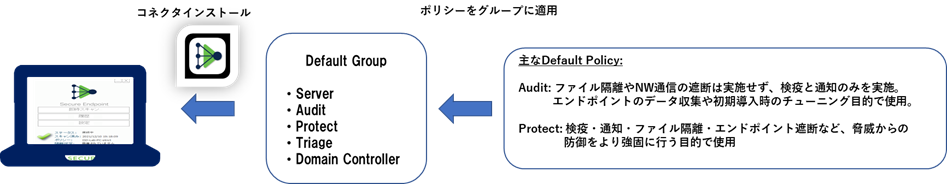

EPPやEDRは設定や導入が難しいイメージがありますが、Secure Endpointの導入はシンプルです。Secure Endpointには予め設定されたグループや、そのグループに応じてCiscoが考えるベストプラクティスで構成されたポリシーが用意されています。まずはそのポリシーを用いて試験的に限られたユーザー範囲で運用し、慣れてきたらカスタマイズしたポリシーと適用ユーザー範囲を拡大するといった柔軟な導入が可能です。Secure Endpointコネクタの配布もダウンロードして配布するか、ダウンロード用のURLをユーザーに通知するだけです。コネクタのインストールもいたって簡単。普通のアプリケーションを導入するのと同じ感覚でセットアップができ、追加の設定や選択を求められる事もありません。

第4回まとめと次回の予告

今回はCiscoが提供するエンドポイントソリューションの概要をお伝えしました。覚えておいて頂きたいポイントは3つ。

一つはCisco Secure EndpointはEPPとEDRの機能を兼ね備えた次世代型エンドポイントソリューションであること、もう一つは、他のCiscoセキュリティ製品ポートフォリオと連携する事で、エンドポイントを起点とした効率的なゼロトラストネットワークの仕組みづくりが実現できる、ということ、そして最後にSecure Endpointを支えるバックボーンインテリジェンスであるCisco Talosは、民間企業では最大級の規模を誇る組織であり、Cisco機器からのあらゆるネットワーク情報を収集し、常に最新の脅威を見つけ続けていて、その英知はSecure Endpointクラウドと連携されている、という事になります。

このブログの中では紹介しきれていない機能がまだまだ沢山あるのですが、それは別の機会にお話しできればと思います。さらに実際の画面や動作、エンドポイントの隔離などを検証した記事も別途ご紹介できればと考えています。

また、現在CiscoではSecure Endpointの4週間無料トライアルを提供しています。エンドポイントソリューションに興味がある、あるいは、既存のエンドポイントセキュリティに不満を感じている、というお客様は無料トライアルを是非お試し下さい!

次回、第5回セキュリティブログでは、Ciscoセキュリティ製品を統合的に可視化するプラットフォームであるSecureXについて、ご紹介させて頂く予定です。最後までお付き合い頂きありがとうございました。

本連載の他の回を読んでみる

【第1回】【リモートワークセキュリティシリーズ Vol.1】アフターコロナ、ニューノーマル時代のリモートワークセキュリティとは

【第2回】Cisco Umbrella DNSセキュリティ SASEモデル リモートワーク クラウド提供型セキュリティ ゼロトラスト

【第3回】クラウド提供型CiscoDuoではじめるゼロトラスト

【第4回】本記事

【第5回Part1】Cisco Secure Endpointで、端末をネットワークから隔離してみよう

【第5回Part2】Cisco Secure Endpointで、端末をネットワークから隔離してみよう

【第6回】Cisco SecureX でリモートワークセキュリティ運用の効率化を実現

【第7回】新サービス開始:24時間体制のオンサイトサポートと安心のエンジニア現地サービス – スマートハンズサービス

<事例/ビジネスインサイトのホワイトペーパーはこちらから>

https://nttcdd.jp/insight/