こんにちは。プロダクト・サービス開発部のT.Nです。

第6回では、リモートワークセキュリティの運用を支援する Cisco SecureX についてご紹介させていただきます。

目次

リモートワークセキュリティ運用の課題について

第1回から4回までにご紹介させていただいたCiscoセキュリティ製品にてリモートワークセキュリティは万全ですが、運用を開始すると様々な課題に直面します。そこで第6回ではリモートワークセキュリティの運用でよくある課題や解決方法を提示させていただければと思います。

リモートワークセキュリティ運用の課題

まず現場のエンジニアの視点からの課題としては、運用の複雑性があげられます。リモートワークセキュリティの構成要素として Umbrella や SecureEndpoint、Duo をご提案させていただきましたが、導入後はそれぞれの製品を運用していく必要がございます。通常時は問題ないのですが、ひとたびセキュリティインシデントが発生するとそれぞれの製品がアラートを 発報しますので、セキュリティ担当はログなどから適切に状況を判断し、必要に応じてシステム的な対策をIT担当に依頼します。これは大変な労力を伴いかつ継続的に発生します。次に経営者の視点としては、費用対効果がいまいち分からないというご意見を頂戴する事が多いです。セキュリティ対策の必要性は認識していて投資するものの、導入後に自分たちの重要な資産がどのように保護されているかについて、効果を実感できていないのです。

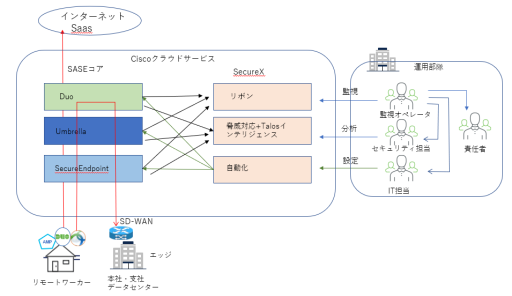

Cisco SecureXの導入がソリューションの1つです

Cisco社は上記のようなお客様の声を見逃さずにソリューションを提供しています。それが今回ご紹介させていただくCisco SecureX です。SecureX はXDRに分類される製品であり、Umbrella や SecureEndpoint、Duoといったセキュリティ製品を統合し、セキュリティの監視や脅威対応、自動化を一括して提供します。SecureX を導入する事で、現場のエンジニアの運用負荷を軽減し、セキュリティ対策の効果について十分に可視化される事が期待できます。

※ SecureX はオンプレセキュリティの SecureFirewall(Firepower) やSecureNetworkAnalitics(Stealthwatch)なども統合可能です。

XDRとは

XDR とはどのようなものなのでしょうか? XDR についてガートナーは、「複数のセキュリティ製品をネイティブに統合し、ライセンスされたすべてのコンポーネントを統一した一貫性のあるセキュリティ運用システムを実現する、Saasベースでベンダーに特化したセキュリティ脅威の検知およびインシデント対応ツール」と定義しています。このことからもCisco SecureX は XDR に分類される事が分かります。

SecureXは無償で利用できます

SecureX は Umbrella や SecureEndpoint のライセンスをご購入いただいたお客様でしたら無償で利用する権利がございます。初めは SecureX なしで運用してみて規模が拡大したら SecureX を追加するというような柔軟な選択も可能です。SecureX の使用権についてご不明な点がございましたら、弊社までお問合せいただけますと幸いです。

SecureX の機能

第2章では SecureX の機能について、ご紹介させていただきます。SecureX はダッシュボード、リボン、脅威対応、自動化、統合で構成されています。下記にそれぞれの機能をまとめましたのでご参考ください。

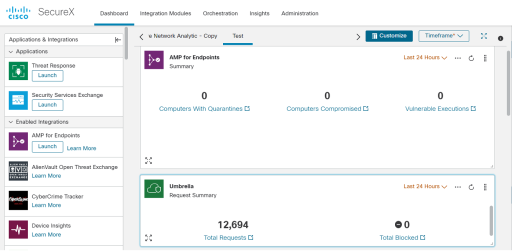

ダッシュボード

SecureX はダッシュボードにてCiscoセキュリティ製品を統合し、棒グラフやチャートなどでセキュリティアラートの傾向を可視化します。なお、ダッシュボードは利用者が表示したいデータを選択し配置する場所やサイズをカスタマイズできます。また、表示する期間はDaily, Weekly ,Monthly で選択可能です。この機能を利用しない場合、セキュリティ管理者は定期的に Umbrella や SecureEndpoint、Duo にログインして傾向を確認し、経営者への報告資料として運用報告書のフォーマットを自ら考えなければならないなどのルーチンワークが発生する事が想定されます。

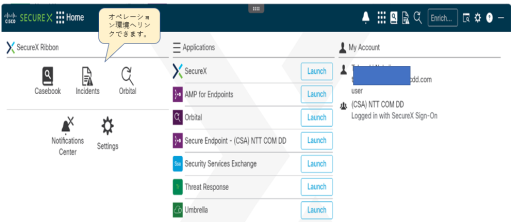

リボン(RIBON)

リボンは監視オペレータに対して監視のためのコンソールを提供します。セキュリティインシデント発生の際には通知機能で検知する事が可能であり、インシデントの発生を見落とす危険性を排除できます。また、簡易なチケット機能による対応者のアサインや脅威対応へのリンクなどインシデント管理の環境を提供します。

この機能を利用しない場合は、インシデント管理に必要な通知機能やインシデントの検知から復旧までの対応を時系列にてエクセルにまとめて関係者で共有する仕組みを確立するなどの対処が必要になってきます。

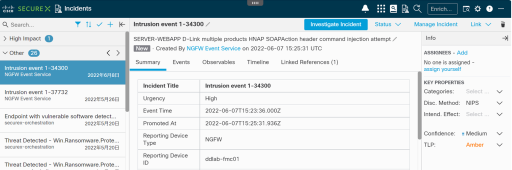

脅威対応

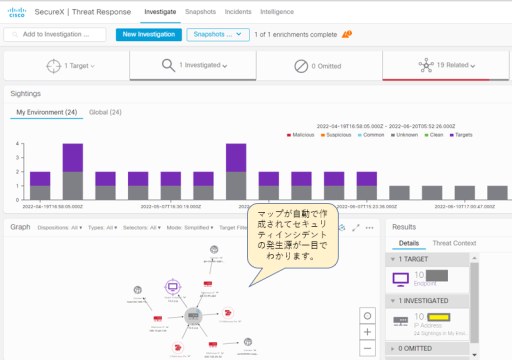

脅威対応は SecureX の中核を担う機能です。発生したセキュリティインシデントについて、マップにより発生源をすばやく特定できます。マップに表示されたCiscoセキュリティ製品のアイコンをポイントするとインベントリ情報を確認できます。このマップ機能を利用しない場合、セキュリティ製品のログからIPアドレスやURLを調べて発生源を特定する作業が発生します。

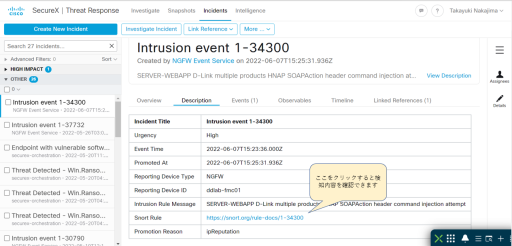

更に脅威対応では、セキュリティイベントの分析機能が充実しています。図3-2の例ではイベントログから検知したシグネチャのIDにリンクがついていますので、クリックする事でシグネチャの説明を記載したページに遷移します。

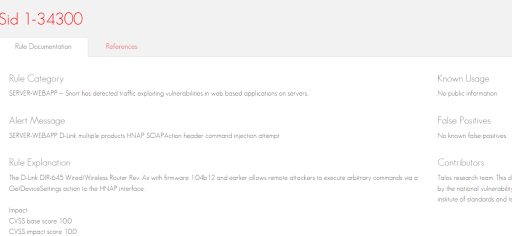

図3-3がそのページになります。これは脅威インテリジェンスを提供する CiscoTalos がまとめているサイトです。セキュリティ担当は、いち早くセキュリティインシデントの内容を把握できます。この機能を利用しない場合、セキュリティ担当者は数百種類もあるシグネチャから該当のサイトを探して調査しなければならず、時間を要します。

※Cisco Talosの情報 https://www.cisco.com/c/ja_jp/products/security/talos.html

自動化

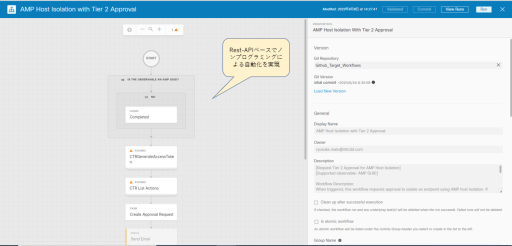

自動化機能では、Rest APIベースでノンプログラミングによる開発環境を提供します。管理者は事前定義済みのワークフローや独自のワークフローを作成しインシデント発生時におけるワークフローの実行方法を定義します。監視オペレータまたはIT担当者はこのワークフローを実行する際に必要なパラメータ値を入力するだけで済みます。ここで提供したパラメータ値はURLの引数に渡されてUmbrellaなどのセキュリティデバイスに対して処理が実行される仕組みです。

なお、Rest API につきましては、各製品で公開されていますのでご参考ください。

※UmbrellaのRest API https://developer.cisco.com/docs/cloud-security/

※DuoのRest API https://duo.com/docs/adminapi

※Secure EndpointのRest API https://developer.cisco.com/amp-for-endpoints/

この機能を利用しない場合、インシデントの対処として被害を最小限に抑える為にセキュリティデバイスの変更要求が発生しても、変更作業をそれぞれの製品に熟知した担当者に頼らざるを得ない状況が発生します。この機能を利用する場合、統一したインタフェースからの作業になりますので、誰でも対応可能となります。

統合機能

Secure XはCiscoセキュリティ製品の統合はもちろんですが、他社製品との連携も可能です。例えばSIEM製品の Splunk やチケット管理製品の ServiceNow などと連携が可能です。拡張性に優れているのも SecureX の利点と言えます。

SecureXを使いこなす為に必要となる知識

SecureX はリモートワークセキュリティの運用を支援するツールですが、このツールを十分に使いこなす為に修得しておいたほうがよいスキルがございます。第3章では、少し視点を変えてこの点につきましてご説明させていただきます。

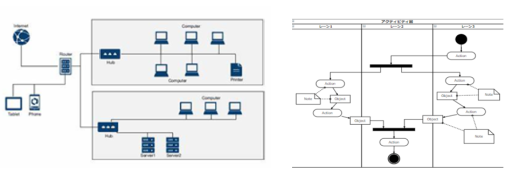

システム開発の初歩的な知識

システム開発と言ってもそんなに高度な知識を求められるわけではなく、システム設計に必要なブロックダイアグラムやアクティビティ図、フローチャート、およびテストの手法などを学習しておけば支障はございません。推奨資格は基本情報処理やPython認定試験、CiscoDevNetがございますので、ご参考ください。

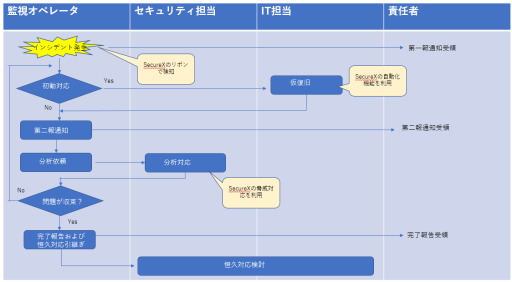

セキュリティインシデント対応や脅威分析の知識

一般的にセキュリティインシデント対応は、検知、初動対応、復旧、事後対応で進めます。検知のフェーズではインシデントの発生を認識します。これはリボンのコンソールや脅威対応のMAPを活用できます。初動対応のフェーズでは発生したインシデントへの対応を開始し、被害を最小化します。これは SecureX おいては自動化の機能が役立ちます。例えばウイルス感染した端末などを隔離するワークフローを前もって作成しておけば、監視オペレータが数分で対処可能となります。復旧では被害を受けたシステムを元に戻し、同じ原因で被害を受けないようにします。事後対応では最終報告書の作成などを行います。これにはSecureX の脅威対応におけるイベントログや分析機能による CiscoTalos のインテリジェンス情報を活用できます。Talos のインテリジェンス情報を理解するには脅威分析の知識が多少必要になります。なお、セキュリティインシデント対応や脅威分析に役立つ推奨資格としては、CISSP や ITIL、GIAC、CiscoCyberOps などがございますのでご参考ください。

実際の運用イメージ

第4章では、これまでの情報を整理する意味で、Cisco SecureX を利用した実際の運用設計の例を記載させていただきます。以下の図7,図8をご参考いただけますと幸いです。いきなり SecureX の設定に入るよりも、まずブロックダイアグラムで図解表現し、どのような仕事を SecureX にさせたいのかをアクティビティ図でまとめておくと失敗せずに進められます。

運用設計が完了した後は、いよいよUmbrellaやSecureEndpoint、DuoをSecureXに統合する設定や、自動化の設定などを行います。自動化の設定についてUmbrellaの例をあげますと、たとえばグレードメインへのアクセスをインシデントとして検知した場合に、前もってアクセス拒否の設定をした接続先グループにグレードメインを追加するようなワークフローを設計できます。本シリーズでは概要の説明が主の為、詳細は割愛させていただきますが、別の機会に実際の設定をご紹介させていただければと考えております。

第6回のまとめ

最後まで読んでいただきまして誠にありがとうございました。今回は Cisco SecureX によるリモートワークセキュリティの運用効率化についてご説明させていただきました。これから導入を検討されているお客様へ少しでも参考になれば幸いです。Cisco社ではCisco製品をご購入いただいたお客様の運用を支援する事に力を入れており( CXと言います。)、各種のトレーニングを用意しています。SecureX による運用も対象であり、私たちは定期的にCisco社のセミナーを受講しています。本ブログの SecureX につきましてご質問等ございましたら、お気軽にお問合せいただけますでしょうか。どうぞよろしくお願いいたします。

第7回では、弊社のサポートサービスについて、ご紹介させていただく予定です。こちらも閲覧いただけますと幸いです。

本連載の他の回を読んでみる

【第1回】【リモートワークセキュリティシリーズ Vol.1】アフターコロナ、ニューノーマル時代のリモートワークセキュリティとは

【第2回】Cisco Umbrella DNSセキュリティ SASEモデル リモートワーク クラウド提供型セキュリティ ゼロトラスト

【第3回】クラウド提供型CiscoDuoではじめるゼロトラスト

【第4回】Secure EndPoint:リモートワークセキュリティの最後の砦、Cisco Secure Endpointとは

【第5回Part1】Cisco Secure Endpointで、端末をネットワークから隔離してみよう

【第5回Part2】Cisco Secure Endpointで、端末をネットワークから隔離してみよう

【第6回】本記事

【第7回】新サービス開始:24時間体制のオンサイトサポートと安心のエンジニア現地サービス – スマートハンズサービス