クラウド提供型DNSセキュリティのCisco Umbrella

初めまして。GTM本部ISDチームです。

第2回では、第1回に引き続きCisco Umbrellaについてご紹介させていただきます。

※本ブログ内の図や表は一部を除いて、Cisco社の資料を活用しております。弊社にて独自で調査し作成した資料につきましては、予告なく変更される場合がありますので、あらかじめご了承ください。

クラウド提供型DNSセキュリティのCisco Umbrella

Umbrellaが注目されています

第1回でご説明させていただいた通り、UmbrellaはDNSセキュリティがベースとなる製品です。発売当初は、主に中小企業向けのセキュリティ対策や次世代ファイアウォールに非対応の製品を補強する目的で提案されておりました。ここ最近は、クラウドサービスやタブレットの浸透、働き方改革やコロナ禍におけるリモートワークの増加により、このような経営環境のセキュリティ対策として再度注目されています。また、ガートナーからSASEモデルが提唱されたのを機に、これに対応したライセンス体系に拡張されています。このことからSASE検討の過程でUmbrellaを調査しているお客様も多いのではないでしょうか。

Umbrellaを導入する際の検討事項について

Umbrellaの導入は比較的容易ですが、本シリーズのテーマでもある「リモートワークのセキュリティ対策」が全社的な取り組みとなったり、リモートワークのみならず、本社/支社/データセンターのエッジデバイスの保護も対象とするSASEモデルへの移行を検討するケースが多くなっています。このような場合は少し複雑となり、例えば以下の検討が必要です。

・ どの製品のライセンスを購入すれば良いのか?

・ 既存と同等レベルのセキュリティを維持できるか?

・ システム構成は環境に合わせてどの程度柔軟にできるか?

・ 拡張性はあるだろうか?

・ 既存のネットワークとの統合は可能だろうか?

そこで「第2回Umbrellaの詳細とPoCのご紹介」では、弊社の調査と検証結果を踏まえてUmbrellaがこれらの課題をどのように解決できるかについて重点的にご説明できればと思います。

Umbrellaのライセンス体系と選定のポイント

Umbrellaの基本

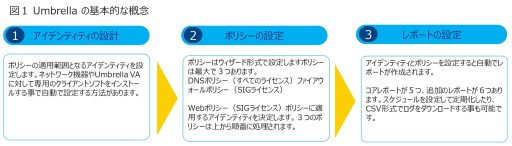

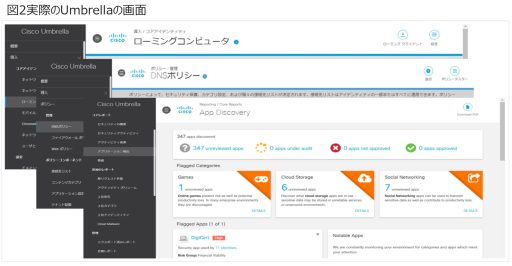

最初にUmbrellaの基本的な概念について、ご説明させていただきます。ライセンスの選定やシステム構成を決定する段階で最低限必要な知識になります。Umbrellaの管理は、アイデンティティ、ポリシー、レポートの設定で行います。アイデンティティはポリシーの適用対象となる単位で、具体的にはネットワーク機器やリモートワーカーなどの端末になります。アイデンティティの設計は、ライセンスの選定や運用レポートの粒度にも影響しますので、特に重要です。(本ブログは手順の説明が目的ではありませんので、概要のみとさせていただきます。手順の詳細は別の機会でご紹介させていただきます。)

Umbrellaのライセンス体系

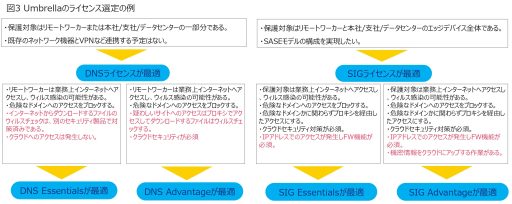

Umbrellaのライセンスは、DNSライセンスとSIGライセンスにラインが分かれています。これは前述の通り、UmbrellaがDNSセキュリティから、SASEモデルに対応するように機能を拡張しているためです。なお、それぞれのラインでEssentialsとAdvancedのレベルがあります。ライセンス体系は下表1の通りです。

DNS EssentialsとDNS Advancedの違いは、インテリジェントプロキシ(選択的プロキシ)の有無になります。SIG Essentials/Advantageは、DNSセキュリティの他に、セキュアウェブゲートウェイ(以下、SWG)においてフルプロキシが可能となり、クラウド型ファイアウォール機能(以下、CDFW)が新規に追加されています。SIG EssentialsとSIG Advancedの違いは、CDFWのアクセス制御の範囲で、その他IPS機能、DLP機能が追加されています。

ライセンス選定のポイント

ライセンス体系と機能の概要は以上となりますが、どのようにライセンスを選定すれば良いか検討が必要になるかと思います。あくまでも一例なのですが、下図3のように、まず保護対象の範囲や既存ネットワーク・セキュリティ機器との連携の有無なども考慮してDNSライセンスかSIGライセンスに絞ります。次に業務内容からセキュリティの脅威を明確にして、EssentialsかAdvantageのどのレベルが最適かを決定するのが分かりやすいです。(著者の見解です。)なお、途中からプランを変更する事も可能ですので、スモールスタートで始められます。

Umbrellaの構成と拡張性について

購入するライセンスを決定したら、次はシステム構成や拡張を検討していく事になるかと思います。本章ではUmbrellaのライセンス毎の構成方法と拡張について、弊社で調査・検証した結果をご説明させていただきます。

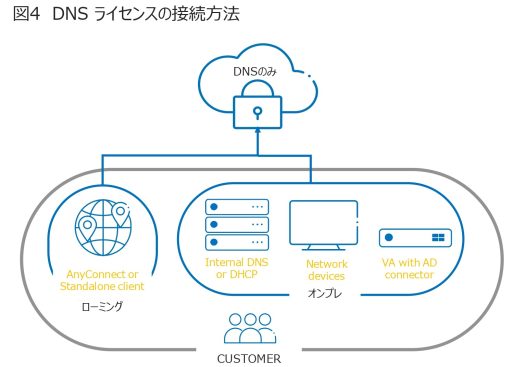

DNSライセンスにおける構成について

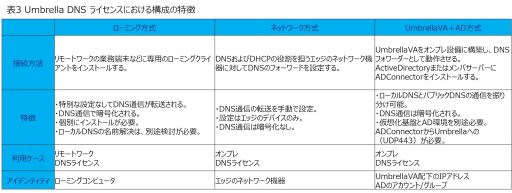

はじめにDNSライセンスの構成をご説明させていただきます。このライセンスではDNSの通信をUmbrellaへ転送してDNSポリシーにて処理する必要があります。構成方法としてローミング/ネットワーク/UmbrellaVA+ADの方式がございます。リモートワーカーの業務端末を保護する目的としてはローミング方式が最も簡単です。図4,表3に特徴を整理しましたので、ご参考ください。

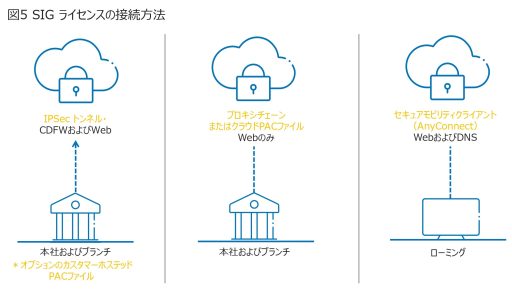

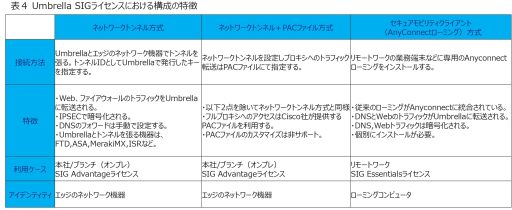

SIGライセンスにおける構成について

次にSIGライセンスの構成を説明させていただきます。このライセンスでは、DNSセキュリティ→CDFW→SWG(フルプロキシ)の順番でポリシーが処理されますので、これらの処理に必要な通信をUmbrellaへ転送する必要があります。Cisco社では、これまでの技術を統合する形でリリースしています。例えばローミングについてはAnyconnect(ASA/FTDと VPN接続するためのクライアントツール)に統合されいます。ネットワーク機器との接続はASAやFTD、MerakiMX、ISRなどとUmbrellaの間でIPSECトンネルを張る事で実現できます。トンネルIDにはUmbrellaで作成するキーを指定します。リモートワーカーの業務端末を保護する目的としてはAnyconnectローミングをインストールする事が最も簡単です。

構成に関する制限事項をご説明させていただきます。DNSライセンスでもAnyconnectローミングをご利用いただけますが、フルプロキシはご利用いただけません。また、SIGライセンスにおいて、従来のローミングも利用可能ですが、フルプロキシを有効にするには、Cisco社が提供するPACファイルをブラウザに設定するか、プロキシを手動で設定する必要がございます。なお、現在PACファイルのカスタマイズはサポートされていません。

Umbrellaの拡張について

Umbrellaは、強力な拡張機能があり、環境に応じてこれを有効化する事で、より効果を発揮します。以下、2点ご紹介させていただきます。

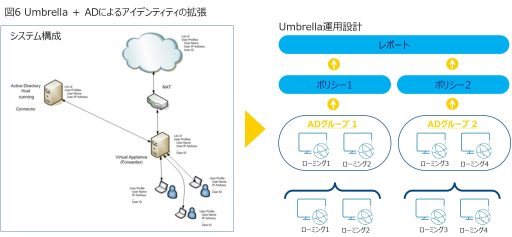

アイデンティティの拡張

1つ目はアイデンティティの拡張です。アイデンティティはポリシーの適用対象であり、ネットワーク機器やローミングが単位である事を既にご説明しました。しかしながら、大きな組織でUmbrellaを利用する場合には、部署単位で異なるポリシーを適用しなければならないケースが度々発生し、その都度アイデンティティとポリシーの紐づけを設定するのはとても大変です。そのような場合にはUmbrellaVA+ADの構成でADのグループ単位でアイデンティティを拡張したり、Umbrellaのタグ機能を使用して、ローミングコンピュータをグループ化できます。このような設計をする事でポリシーの設定にかかる稼働を減らし、レポートの粒度を改善する事も可能です。下図6,7がアイデンティティの設計変更の考え方です。下図8はアイデンティティの設計変更により、ADのコンピュータレベルでレポートが出力される例です。

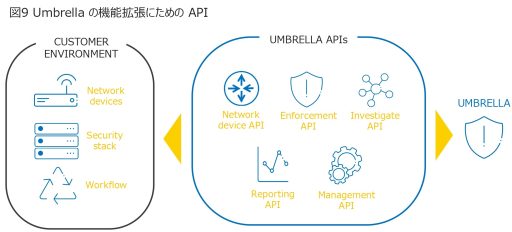

Umbrella APIによる拡張

2つ目は、UmbrellaのAPIによる拡張です。Umbrellaには、5つのAPI機能が付属しています。APIを利用する事で、Umbrella単体では実現できない機能を追加したり、他社製のセキュリティ製品を強化する事も可能となります。

UmbrallのAPIを利用した事例を3つご紹介させていただきますので、ご参考ください。

【事例1 サンドボックス製品FireEyeとのAPI連携】

UmbrellaとAPIにて連携する事で、前もって悪性ドメインをフィルタし、サンドボックス製品の欠点である高負荷による遅延を回避できます。

【事例2 SIEM製品SplunkとのAPI連携】

Umbrellaのログの保管は30日となります。長期保管し、他のログとの相関分析もしたい場合にはAPIを利用してSplunkへログを保管できます。

【事例3 運用ツールCisco SecureXとのAPI連携】 (第5回で詳しく解説予定。)

UmbrellaはSecureXとAPIで連携する事でSOCレベルの運用が可能です。

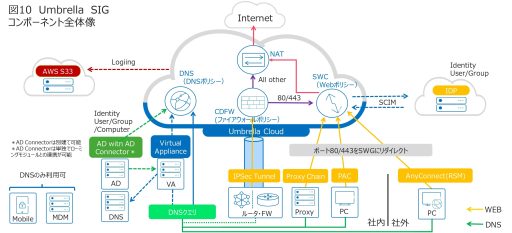

UmbrellaSIGコンポーネントの全体像

ここまでの内容により、Umbrellaの基礎から拡張された構成まで理解できるようになります。図12はCisco社が提示しているUmbrella SIGコンポーネントの全体像になりますのでご参考ください。今後、リモートワークが当たり前となりSASEモデルが定着すると、セキュリティ対策の在り方も劇的に変わる可能性がございます。弊社では引き続きUmbrellaの検証を強化し、お客様へ有益な情報を発信していきたいと考えております。

第2回のまとめとPoCのご紹介

最後まで読んでいただきまして誠にありがとうございました。今回はUmbrellaのライセンス体系と構成、拡張についてご説明させていただきました。これから導入を検討されているお客様へ少しでも参考になれば幸いです。

なお、弊社ではCiscoのゴールドパートナーとして、Umbrellaのライセンス販売から、導入支援、導入後の保守までを一括して提供可能なように体制を整備しております。Umbrellaについて疑問点等ございましたら、お気軽にお問合せいただけますでしょうか。また、購入前に製品の評価を実施したいというお客様におかれましては、PoCに必要なライセンスをご提供する事も可能です。問い合わせ先は下記の通りです。どうぞよろしくお願いいたします。

関連のブログはこちら

【第1回】【リモートワークセキュリティシリーズ Vol.1】アフターコロナ、ニューノーマル時代のリモートワークセキュリティとは

【第2回】本記事

【第3回】クラウド提供型CiscoDuoではじめるゼロトラスト

【第4回】Secure EndPoint:リモートワークセキュリティの最後の砦、Cisco Secure Endpointとは

【第5回Part1】Cisco Secure Endpointで、端末をネットワークから隔離してみよう

【第5回Part2】Cisco Secure Endpointで、端末をネットワークから隔離してみよう